Professional Documents

Culture Documents

Configuración VPN OpenVPN

Uploaded by

amelchorOriginal Description:

Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Configuración VPN OpenVPN

Uploaded by

amelchorCopyright:

Available Formats

Pgina 1 de 17

Servidor Virtual Private Network (VPN)

Etiquetas: vpn

Imprimir Volver a Inicio

Table of Contents [-]

1 Ventajas de las VPN . 2 Tipos de VPN 3 Servidores VPN 4 Postinstalacion OpenVPN. 4.1 Agregando Repositorio. 4.2 Instalacin OpenVPN. 4.3 Interfaces OpenVPN. 5 Servicio OpenVPN 5.1 Host To Host 5.1.1 Server Host To Host. 5.1.2 Client Host To Host. 5.1.3 Comprobando Conexin. 5.1.4 Diagrama Host To Host. 5.2 Road Warrior 5.2.1 Server Road Warrior 5.2.2 Client Road Warrior 5.2.3 Comprobando Conexin. 5.2.4 Asignar IP Estticas Road Warrior. 5.2.5 Diagrama Road Warrior. 5.3 Net To Net 5.3.1 Server Net to Net 5.3.2 Client Net To Net. 5.3.3 Comprobando Conexin 5.3.4 Diagrama Net To Net 6 Firewall OpenVPN 6.1 Verificando la configuracin del Firewall

Una VPN Virtual Private Network, es una tecnologa en la que permite hacer conexiones de una red local sobre una ip publica estando desde internet. Tambin son conocida como redes privadas en las cuales mediante un proceso de encapsulamiento y encriptacin de los datos se refiere a la utilizacin de la infraestructura publica de telecomunicaciones.

Ventajas de las VPN .#

Cuando deseamos crear una VPN dentro de nuestra empresa siempre debemos saber que ventajas que nos puede proporcionar esta tecnologa. Principales Ventajas: Seguridad: Por medio de una VPN podemos crear tneles en los cuales pasan la informacin encriptada entre los clientes por lo cual existe una integridad segura de los datos. Autenticacin y autorizacin: Solo se permiten conectarse a los equipos o dispositivos mviles autorizados, por medio de certificados de autenticacin, llaves encriptadas y usuarios/contraseas. Velocidad: Cuando enviamos o solicitamos informacin por medio de una red VPN es comprimida y descomprimida entre los 2 clientes de la VPN, esto hace que la VPN funcione mas veloz en la transferencia de informacin. Administracin del ancho de banda: Es posible solicitar a nuestros ISP un ancho de banda especifico para nuestra red VPN. Costos: Un VPN nos ahorra en costo de los equipo y otros servicios que se estn ofreciendo dentro de la red locales.

Tipos de VPN#

Para poder implementar una red VPN tendremos que saber que tipos de VPN existen para poder instalarla y configurarle en nuestra red local. Existen 3 tipos de redes VPN: Host to Host: Este el mtodo mas sencillo de implementar, nos permite la comunicacin entre dos mquinas de las cuales solo tienen conexin entre ellos, esto quiere decir que solo exista la comunicacin por medio de la VPN entre estos 2 equipos y pueden estar dentro de una red local o en internet.

05/11/2011

Pgina 2 de 17

Road Warrior: Esta una de las formas mas utilizadas y solicitadas, es permitir un conjunto de mquina ya sean de la red local o de internet se conecten dentro de la red VPN, existiendo un servidor en el controle las conexiones, todas estas conexiones se realizan mediante certificados de autenticacin. Net to Net: Mediante esta forma conectamos 2 a varias redes LAN en lugares fsica apartados, la conexin entre las redes viajara encriptada, con esto podremos acceder a cualquier recursos de la red que se encuentre en el otro extremo de la VPN.

Servidores VPN#

Tenemos varios servicios de los cuales nos permite crear estos tneles en GNU/Linux, los mas conocidos son: OpenVPN: Es una solucin completa de conexin de redes VPN, contiene validacin de usuario, enviado de informaron encriptada. Mas informacin revisar el sitio oficial del proyecto. http://www.openvpn.net/ PPTP: Este el protocolo que realiza conexiones punto a punto, su principal habilidad la conexin mltiple de protocolos dentro del servicio. http://www.poptop.org./ Openswan: Es una implementacin de IPSec, son varios protocolos cuya funcin es garantizar la comunicacin sobre el protocolo de internet, permite la autenticacin y cifrado. Mas informacin revisar el siguiente link. http://www.openswan.org/

Postinstalacion OpenVPN.#

Toda la instalacin y configuracin se realizara sobre la distribucin Centos versin 5.0, por el cual OpenVPN no viene agregada en los repositorio oficiales de dicha distribucin. Por lo cual tendremos que agregar otra repositorio extra para este servicio.

Agregando Repositorio.#

Para esto tendremos que agregaremos el repositorio de DAG Wieers, este repositorio se encarga de proporcionar paquetes que no son soportados en los repositorios oficiales de CentOS. Para mas informacin revisar el sitio oficial del repositorio http://dag.wieers.com/rpm/ La forma mas rpida de agregar este repositorio es instalar el paquete que agrega el repositorio a nuestra lista. Esta ruta encontraran el paquete a instalar dependiendo de la versin de su CentOS http://dag.wieers.com/rpm/FAQ.php#B [root@rodmen ~]# rpm -Uhv [http://apt.sw.be/redhat/el5/en/i386/rpmforge/RPMS/] rpmforge-release-0.3.6-1.el5.rf.i386.rpm Ya instalado el paquete, actualizaremos la lista de paquetes y tambin se recomienda actualizar el Sistema Operativo. [root@ascariote ~]# yum update

Instalacin OpenVPN.#

Despus de la actualizacin de paquetes ahora ya podremos instalar el servicio de OpenVPN sin ningn problema. [root@ascariote ~]# yum install openvpn OpenVPN trabaja en el puerto 1194 del cual por default utiliza protocolo udp pero tambin se puede utilizar tcp.

Interfaces OpenVPN.#

OpenVPN utiliza 2 tipos de interfaz de red virtuales como: TUN: Esta interfaz simula que es un dispositivo Ethernet que trabaja sobre la capa 3 del modelo OSI, esta interfaz es ocupada cuando hacemos un Ruteo dentro de la red de la VPN. TAP: Esta interfaz simula que es un dispositivo Ethernet que trabaja sobre la capa 2 del modelo OSI, esta interfaz es ocupada cuando queremos utilizar redes en modo puente.

Servicio OpenVPN#

Dentro de este manual se enseara a configurar los mtodos de configuracin de OpenVPN como:

05/11/2011

Pgina 3 de 17

Host To Host. Road Warrior Net To Net.

Host To Host#

Sus principales caractersticas son: Solo existe un Cliente y un servidor en esta configuracin. Conexin encriptada entre ambos sistemas. Utilizan la misma llave de autenticacin.

Server Host To Host.#

Para esta configuracin solo se necesita ya tener instalado el servicio de OpenVPN en nuestra distribucin. Todas las configuracin del servicio OpenVPN se realizan dentro de la siguiente ruta: /etc/openvpn/ Dentro de esta ruta deberemos crear una llave de autenticacin la cual es compartida entre el servidor y el cliente. Para poder crear la llave tendremos que ejecutar el siguiente comando: [root@ascariote openvpn]#openvpn --genkey --secret secret.key Con esto nos genera un archivo en cual tiene la llave de encriptacin. Ahora crearemos un archivo en el cual contendr la configuracin del servicio OpenVPN en modo Server. [root@ascariote openvpn]# vim server.conf Debe contener los siguientes parmetros: dev tun0 proto udp comp-lzo port 1194 ifconfig 10.8.0.1 10.8.0.2 status openvpn-status.log log /var/log/openvpn.log secret secret.key ping 10 verb 4 mute 10 Explicaremos cada una de la opciones del servidor OpenVPN: Parmetro dev tun0 proto udp comp-lzo port 1194 ifconfig 10.8.0.1 10.8.0.2 Status openvpnstatus.log Descripcin Dispositivo virtual en el cual se creara el tunel. Protocolo de la conexin VPN Comprimir dentro de la red virtual con lzo Puerto de escucha del servicio. Asignamos IP de la red Virtual, siempre el servidor utiliza la primera IP del segmento de red e indicamos la IP del cliente. Ver el estado del servicio de OpenVPN

log /var/log/openvpn.log Vemos el estado actual del servicio, como tambin la bitcora de errores y conexiones. secret secret.key Mandamos a solicitar la llave de autenticacin del servidor. ping 10 verb 4 mute 10 Ping cada 10 segundos Mtodo del Verbose Moderado Calla mas 10 mensaje iguales

Con esto ya podremos podremos iniciar nuestro servicio de OpenVPN.

[root@ascariote openvpn]# /etc/init.d/openvpn start Como podemos comprobar que ya existe nuestro servicio de OpenVPN, solamente ejecutando el comando ifconfig y la interfaz de VPN.

05/11/2011

Pgina 4 de 17

[root@ascariote openvpn]# ifconfig tun0 tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00 inet addr:10.8.0.1 P-t-P:10.8.0.2 Mask:255.255.255.255 UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:100 RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

Client Host To Host.#

Para poder agregar clientes Host To Host dentro de nuestro servicio de Openvpn, ya depende del sistema operativo a conectar como alguna distribucin de GNU/Linux o Windows. Solamente tendremos que crear el archivo de configuracin del cliente de OpenVPN que contendra los siguiente parmetros: remote ascariote.dynalias.net port 1194 dev tun tun-mtu 1500 ifconfig 10.8.0.2 10.8.0.1 secret secret.key ping 10 comp-lzo verb 4 mute 10 Con esto ya agregamos creado la configuracin del cliente OpenVPN. Pero explicaremos para que nos sirve cada parmetro que tiene este archivo de configuracin del cliente. Parmetro Descripcin

remote ascariote.dynalias.net En este parmetro indica el nombre del servidor OpenVPN, pero tambin se puede poner la IP publica. port 1194 Puerto de escucha del servidor. dev tun tun-mtu 1500 ifconfig 10.8.0.2 10.8.0.1 secret secret.key ping 10 comp-lzo verb 4 mute 10 Dispositivo virtual en el cual con el cual se conectara al servidor. IP del cliente y despus del servidor OpenVPN. Mandamos a solicitar la llave de autenticacin del servidor. Ping cada 10 segundos. Comprimir dentro de la red virtual con lzo. Mtodo del Verbose Moderado. Calla mas 10 mensaje iguales.

Clientes GNU/Linux En este tipo de configuracin solamente se instala openvpn en las distribuciones GNU/Linux, indicaremos como instalar esta aplicacin en las conocidas como debian, ubuntu, CentOS, Fedora. Distribuciones como debian/ubuntu y sus derivados solamente tendremos que instalar el servicio de la siguiente manera.

lucifer:~# apt-get install openvpn Distribuciones como RHEL/CentOs/Fedora y sus derivados solamente tendremos que instalar el servicio de la siguiente manera, pero antes de todo en CentOS/RHEL entremos que agregar el repositorio de DAG Wieers para poder tener el servicio. [root@moa ~]# yum install openvpn Para otra distribuciones existe un tar.gz el cual contiene el cdigo fuente para ser compilado e instalado en su distribucin, lo pueden descargar desde la siguiente liga. http://openvpn.net/index.php/open-source/downloads.html Con esto ya tendremos instalado nuestro cliente en nuestra distribucin. Tendremos que hacer los siguientes paso para poder configurar el cliente, toda la configuracin del cliente se llevan acabo en el directorio /etc/openvpn y el fichero de configuracin del cliente y la llave deben estar en esta ruta. Enviaremos estos archivos serian enviados por scp, como el archivo de configuracin y llave de conexin de la siguiente manera: [root@ascariote openvpn]# scp client.conf secret.key root@189.175.23.45:/etc/openvpn En el cliente solamente tendremos que iniciar el servicio de OpenVPN.

05/11/2011

Pgina 5 de 17

[root@moa ~]#/etc/init.d/openvpn start Verificamos que tengamos levantara la interfaz virtual de la red VPN. [root@moa ~]# ifconfig tun0 tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00 inet addr:10.8.0.2 P-t-P:10.8.0.1 Mask:255.255.255.255 UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1 RX packets:2 errors:0 dropped:0 overruns:0 frame:0 TX packets:2 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:100 RX bytes:168 (168.0 b) TX bytes:168 (168.0 b)

Clientes Windows Para estos sistema operativos solamente tendremos que descargar el cliente en formato exe, su instalacin es muy sencilla y rpida. Lo podremos descargar desde el siguiente link. http://openvpn.net/index.php/open-source/downloads.html Ya que tenemos instalado el cliente, solamente tenemos que ejecutar el siguiente comando para que cambie el formato del archivo a msdos.

[root@ascariote openvpn]# unix2dos guindows.conf guindows.conf Cambiamos la extensin del fichero ya que el cliente OpenVPN en windows reconoce sus archivos con la extensin ovpn. [root@ascariote openvpn]# mv guindows.conf guindows.ovpn Sera cuestin de enviar el archivo de configuracin del cliente y su llave de autenticacin para poder hacer la conexin, ya seria enviarlo va correo, Samba, FTP o un apache. Ya teniendo los archivos de configuracin y llave solamente tendremos que moverlos a la siguiente ruta C:\Archivos de programas\OpenVPN\config. Para poder iniciar el cliente OpenVPN solamente tenemos que ejecutar el icono que se encuentra en la barra de tarea en la parte derecha se encontrara un icono muy parecido al de red en windows pero en color rojo, solo le damos click derecho en sobre el y tendremos las opciones que podremos utilizar. Una forma de comprobar que ya tenemos asignada nuestra IP es ejecutando el comando ipconfig en el interprete de comandos.

Comprobando Conexin.#

La forma mas sencilla de saber que ya funciona nuestra red VPN es mandar paquetes ICMP del servidor al cliente. lucifer@lucifer:~$ ping -c 5 10.9.0.1 PING 10.9.0.1 (10.9.0.1) 56(84) bytes of data. 64 bytes from 10.9.0.1: icmp_seq=1 ttl=64 time=0.025 ms 64 bytes from 10.9.0.1: icmp_seq=2 ttl=64 time=0.038 ms 64 bytes from 10.9.0.1: icmp_seq=3 ttl=64 time=0.038 ms 64 bytes from 10.9.0.1: icmp_seq=4 ttl=64 time=0.037 ms 64 bytes from 10.9.0.1: icmp_seq=5 ttl=64 time=0.045 ms --- 10.9.0.1 ping statistics --5 packets transmitted, 5 received, 0% packet loss, time 3998ms rtt min/avg/max/mdev = 0.025/0.036/0.045/0.009 ms lucifer@lucifer:~$ Como tambin hacemos la comprobacin en el cliente. Si tuviramos algn otro servicio dentro del servidor/cliente VPN, un Servidor FTP, Servidor Web, etc, ya podremos utilizar sus recursos desde la VPN.

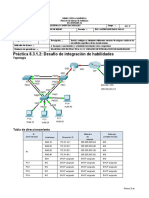

Diagrama Host To Host.#

Esta es la forma en que se podra ilustrar una configuracin Host To Host de OpenVPN, teniendo las siguientes caractersticas. El equipo cliente y servidor pueden estar en lugar distantes. Los equipos estn conectados directamente a Intenet. En el servidor tiene configurado el OpenVPN creando una interfaz virtual llamada tun0 que por medio de esta se creara el tnel VPN. El cliente se configura VPN, en donde tambin se levanta la interfaz tun0 con la cual se conectar al tnel VPN y tendr comunicacin con el servidor VPN. Pero su salida de paquetes siempre va hacer enviada por la conexin de internet.

05/11/2011

Pgina 6 de 17

Road Warrior#

La conexin Road Warrior permite la comunicacin entre los usuarios externo y usuarios locales en la red local de nuestra oficina, en esta conexin puede ver mas 1 cliente conectado en la red virtual. En este tipo de configuracin los usuarios estn bajo certificados y llaves de autenticacin para su conexin a la red VPN. Las razones de utilizar una VPN en modo Road Warrior son: Permite compartir informacin y los recursos de la red local. Configuracin personalizada. Manejo de varias redes virtuales y usuarios Bloquea ataques de intrusos y espas.

Server Road Warrior#

Para poder configurar nuestra OpenVPN en modo Road Warrior tendremos que seguir los siguientes pasos. 1) Tendremos que buscar en donde se encuentran los scripts que nos permite crear los certificados y las llaves. [root@test ~]# cd /usr/share/openvpn/ easy-rsa/ Dentro de este directorio encontraremos 2 versiones de OpenVPN. [root@test easy-rsa]# ls 1.0 2.0 [root@test easy-rsa]# Debemos elegir la version mas actual y copiarla a /etc/openvpn [root@test easy-rsa]# cp -a 2.0/ /etc/openvpn/easy-rsa Entramos en directorio principal de la configuracin de OpenVPN. [root@test openvpn]# cd /etc/openvpn/easy-rsa/ Listamos que dentro de este directorio existen varios scripts. [root@test easy-rsa]# ls build-ca build-key build-key-server clean-all Makefile pkitool sign-req build-dh build-key-pass build-req inherit-inter openssl-0.9.6.cnf README vars build-inter build-key-pkcs12 build-req-pass list-crl openssl.cnf Lo que tendremos que hacer es editar el archivo de vars el cual contiene la informacion relacionada hacia la empresa en donde estamos laborando. [root@test easy-rsa]# vim vars Tendremos que ir al final del archivo y modificar los siguiente parametros quedando de la siguiente manera. export export export export export KEY_COUNTRY="MX" KEY_PROVINCE="DF" KEY_CITY="MEXICO" KEY_ORG="ASCARIOTE SA DE CV" KEY_EMAIL="administrador@ascariote.com.mx"

Como podemos ver solo agregamos datos esenciales para la creacin de la Certificados CA, guardamos el archivos y ahora debemos refrescar las variables que tiene el archivo var. [root@test easy-rsa]# source vars NOTE: If you run ./clean-all, I will be doing a rm -rf on /etc/openvpn/easy-rsa/keys Nos devuelve un posible error por lo cual tendremos que limpiar todas la opciones de OpenVPN. [root@test easy-rsa]# sh clean-all Ahora debemos crear el certificado de Autenticacin para el servicio de OpenVPN. [root@test easy-rsa]# sh build-ca Generating a 1024 bit RSA private key .................++++++ ..........++++++

05/11/2011

Pgina 7 de 17

writing new private key to 'ca.key' ----You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----Country Name (2 letter code) [MX]: State or Province Name (full name) [DF]: Locality Name (eg, city) [MEXICO]: Organization Name (eg, company) [ASCARIOTE SA DE CV]: Organizational Unit Name (eg, section) []:ASCARIOTE Common Name (eg, your name or your server's hostname) [ASCARIOTE SA DE CV CA]:SERVER Name []:SERVER Email Address [administrador@ascariote.com.mx]: [root@test easy-rsa]# Debemos crear la clave diffie-hellman, en este paso nos preguntara si queremos firmar digitalmente con nuestro certificado creado anteriormente. [root@test easy-rsa]# sh build-dh Generating DH parameters, 1024 bit long safe prime, generator 2 This is going to take a long time ....+.....................+........+.+......................+...............+............. ..................................+.............+.....+...................................... ....+.......................+.................................+........................+.... .......................+..............+....................................................... ......................................................................+......+................ ........................................++*++*++* [root@test easy-rsa]# Crearemos el certificado y la llave para el servidor OpenVPN, solicitara datos generales de la empresa. [root@test easy-rsa]# sh build-key-server server Generating a 1024 bit RSA private key .....++++++ ...++++++ writing new private key to 'server.key' ----You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----Country Name (2 letter code) [MX]: State or Province Name (full name) [DF]: Locality Name (eg, city) [MEXICO]: Organization Name (eg, company) [FACTOR SA DE CV]: Organizational Unit Name (eg, section) []:FACTOR Common Name (eg, your name or your server's hostname) [server]:SERVER Name []:SERVER Email Address [administrador@factor.com.mx]: Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []: Using configuration from /etc/openvpn/easy-rsa/openssl.cnf Check that the request matches the signature Signature ok The Subject's Distinguished Name is as follows countryName :PRINTABLE:'MX' stateOrProvinceName :PRINTABLE:'DF'

05/11/2011

Pgina 8 de 17

localityName :PRINTABLE:'MEXICO' organizationName :PRINTABLE:'FACTOR SA DE CV' organizationalUnitName:PRINTABLE:'FACTOR' commonName :PRINTABLE:'SERVER' name :PRINTABLE:'SERVER' emailAddress :IA5STRING:'administrador@factor.com.mx' Certificate is to be certified until Aug 23 18:10:41 2019 GMT (3650 days) Sign the certificate? [y/n]:Y 1 out of 1 certificate requests certified, commit? [y/n]y Write out database with 1 new entries Data Base Updated [root@test easy-rsa]# Todos estas llaves y certificados generados se encuentran en el directorio key por lo cual entraremos a ese directorio. [root@test easy-rsa]# cd keys/ Verificamos que fichero encontramos. [root@test keys]# ls 01.pem ca.key index.txt ca.crt dh1024.pem index.txt.attr [root@test keys]# Los archivos mas importantes son: Archivo ca.crt/ca.key dh1024.pem Descripcin Contiene el certificado de autenticacin y llave. Sin estos no podrs crear certificados para tus clientes VPN. Clave diffie-hellman, tambin es necesaria los clientes.

index.txt.old serial

serial.old server.crt

server.csr server.key

server.crt/ server.key Contiene el Certificado de autenticacin para el servidor y su llave.

Ya teniendo estos archivos solamente tendremos que hacer una copia de estos archivos y mandarlos a /etc/openvpn/.

[root@test keys]# cp ca.* dh1024.pem server.crt server.key /etc/openvpn Ahora debemos crear el archivo de configuracin de nuestro servidor OpenVPN, lo crearemos en el directorio /etc/openvpn. [root@test easy-rsa]# cd /etc/openvpn Crearemos el archivo del servidor OpenVPN. [root@test openvpn]# vim server.conf Debe contener los siguientes parmetros: proto udp dev tun0 ca /etc/openvpn/ca.crt cert /etc/openvpn/server.crt key /etc/openvpn/server.key dh /etc/openvpn/dh1024.pem duplicate-cn server 192.168.4.0 255.255.255.0 client-config-dir /etc/openvpn/ccd comp-lzo user root group root persist-key persist-tun status /var/log/openvpn-status.log log /var/log/openvpn.log verb 3 mute 20

05/11/2011

Pgina 9 de 17

ping 10 ping-restart 120 Explicaremos cada una de la opciones del servidor OpenVPN: Parmetro proto udp dev tun0 ca /etc/openvpn/ca.crt cert /etc/openvpn/server.crt key /etc/openvpn/server.key dh /etc/openvpn/dh1024.pem Descripcin El servicio de OpenVPN utilizara protocolo UDP. Interfaz virtual por la cual se crea el tnel. Especifica la ruta en donde se localiza el certificado de autenticacin. Especifica la ruta en donde se localiza el certificado de servidor. Especifica la ruta en donde se localiza la llave de autenticacin. Especifica la ruta en cual contiene el formato de Diffie Hellman.

server 192.168.4.0 255.255.255.0 Segmento de red VPN, la primera IP del segmento queda reservada para el servidor OpenVPN. client-config-dir /etc/openvpn/ccd Este parametro manda a llamar a archivo dentro de esta ruta para asignar IP Estticas de la Red VPN. comp-lzo user root/group root persist-key Comprimir dentro de la red virtual con lzo. Esta opcin soluciona el problema por llaves que persisten a travs de los reajustes SIGUSR1.

persist-tun Permite que no se cierre y se vuelvan abrir los dispositivos TAP/TUN. status /var/log/openvpn-status.log Estado actual del servicio OpenVPN. log /var/log/openvpn.log verb 3 mute 20 ping 10 ping-restart 120 La bitcoras de los Logs del servicio OpenVPN. Mtodo del verbose Moderado. Calla mas 10 mensaje iguales. Ping cada 10 segundos al servidor OpenVPN. Reinicia ping cada 120 segundos.

Con esto ya podremos podremos iniciar nuestro servicio de OpenVPN.

[root@test ~]# /etc/init.d/openvpn start Como podemos comprobar que ya existe nuestro servicio de OpenVPN, solamente ejecutando el comando ifconfig y la interfaz de VPN. [root@test ~]# ifconfig tun0 tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00 inet addr:192.168.4.1 P-t-P:192.168.4.2 Mask:255.255.255.255 UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:100 RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

Client Road Warrior#

Para poder agregar clientes dentro de nuestra red VPN, tendremos que crear su certificado y llave por cada uno de los usuario que se conecte. Se recomienda poner en los certificados el nombre de la persona para tener mayor control de los usuarios conectados. Estos certificados se crean la siguiente ruta /etc/openvpn/easy-rsa/, por lo cual tendremos que acceder a esa ruta, ya estando ahi solamente tendremos que ejecutar el siguiente comando para que nos cree el certificado y la llave para el usuario a conectarse. [root@test easy-rsa]# sh build-key ascariote Generating a 1024 bit RSA private key ......................++++++ ................++++++ writing new private key to 'ascariote.key' ----You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----Country Name (2 letter code) [MX]: State or Province Name (full name) [DF]: Locality Name (eg, city) [MEXICO]: Organization Name (eg, company) [FACTOR SA DE CV]:

05/11/2011

Pgina 10 de 17

Organizational Unit Name (eg, section) []:LPT Common Name (eg, your name or your server's hostname) [ascariote]: Name []:ascariote Email Address [administrador@factor.com.mx]: Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []: Using configuration from /etc/openvpn/easy-rsa/openssl.cnf Check that the request matches the signature Signature ok The Subject's Distinguished Name is as follows countryName :PRINTABLE:'MX' stateOrProvinceName :PRINTABLE:'DF' localityName :PRINTABLE:'MEXICO' organizationName :PRINTABLE:'FACTOR SA DE CV' organizationalUnitName:PRINTABLE:'LPT' commonName :PRINTABLE:'ascariote' name :PRINTABLE:'ascariote' emailAddress :IA5STRING:'administrador@factor.com.mx' Certificate is to be certified until Aug 23 21:36:12 2019 GMT (3650 days) Sign the certificate? [y/n]:y 1 out of 1 certificate requests certified, commit? [y/n]y Write out database with 1 new entries Data Base Updated [root@test easy-rsa]# Con esto ya habremos que creado los archivos necesarios para los clientes y todos estos archivos se encuentra almacenados en /etc/openvpn/easy-rsa/keys/, entramos en esa ruta y verificamos que estn nuestros archivos con el nombre del usuario a conectarse, en nuestro caso el usuario se llama ascariote. Para que un cliente pueda conectarse se necesitan los siguientes archivos: ca.crt ascariote.* Por recomendacion cuando nosotros creamos mas usuario todo se queda dentro de esta carpeta sin ordenar pero te recomiendo tener a los usuarios separados. Esto lo podemos arreglar de la siguiente manera. Creamos una carpeta en donde se depositaran todos los clientes de la VPN Road Warrior. [root@test keys]# mkdir /etc/openvpn/clientes/ Ahora solamente creamos la carpeta por cada usuario. [root@test keys]# mkdir /etc/openvpn/clientes/ascariote Copiamos los archivos de configuracin del usuario y el certificado del autenticacin. [root@test keys]# cp ca.crt ascariote.* /etc/openvpn/clientes/ascariote/ NOTA: Con esto ya tendremos los archivos de configuracin de los clientes y el certificado de autenticacin respaldo ya que cuando hacemos limpieza de variables en OpenVPN son borrados todos los archivos de configuracin de los clientes y servidor en el directorio /etc/openvpn/easy-rsa/keys/.

Clientes GNU/Linux En este tipo de configuracin solamente se instala OpenVPN en las distribuciones GNU/Linux, indicaremos como instalar esta aplicacin en las conocidas como debian, ubuntu, CentOS, Fedora. Distribuciones como debian/ubuntu y sus derivados solamente tendremos que instalar el servicio de la siguiente manera.

ascariote:~# apt-get install openvpn Distribuciones como RHEL/CentOs/Fedora y sus derivados solamente tendremos que instalar el servicio de la siguiente manera, pero antes de todo en CentOS/RHEL entremos que agregar el repositorio de DAG Wieers para poder tener el servicio. [root@moa ~]# yum install openvpn

05/11/2011

Pgina 11 de 17

Para otra distribuciones existe un tar.gz el cual contiene el cdigo fuente para ser compilado e instalado en su distribucin, lo pueden descargar desde la siguiente liga. http://openvpn.net/index.php/open-source/downloads.html Con esto ya tendremos instalado nuestro cliente en nuestra distribucin ahora lo que tenemos que hacer con el servidor es ir a /etc/openvpn/clientes, en el cual se encontraran las carpetas de los usuarios permitidos en la VPN entramos alguna de las carpetas y veremos que solo falta el archivo el archivo de configuracion para el cliente VPN. Debemos crear el archivo de configuracin para los clientes de la VPN. [root@test ~]# vim /etc/openvpn/clientes/ascariote.conf En el cual contiene los siguientes parmetros. client remote test.ascanet.com.mx port 1194 proto udp dev tun ca /etc/openvpn/ca.crt cert /etc/openvpn/ascariote.crt key /etc/openvpn/ascariote.key comp-lzo log /var/log/openvpn.log verb 3 mute 20 ping 10 ping-restart 120 persist-key persist-tun Explicaremos cada una de la opciones del cliente OpenVPN: Parmetro Client remote test.ascanet.com.mx Port 1194 proto udp dev tun Descripcin Indica que va hacer cliente de la red VPN. El nombre o IP del servidor OpenVPN, el cual controla los accesos a la misma. Puerto de escucha del servicio OpenVPN en el servidor. Protocolo utilizado en red VPN

Interfaz virtual con el cual se conecta a la red VPN. Especifica la ruta en donde se localiza el certificado de autenticacin, este certificado es del servidor ca /etc/openvpn/ca.crt OpenVPN. cert /etc/openvpn/ascariote.crt Especifica la ruta en donde se localiza el certificado del cliente key /etc/openvpn/ascariote.key Especifica la ruta en donde se localiza la llave de autenticacin del cliente. comp-lzo log /var/log/openvpn.log verb 3 Mute 20 ping 10 ping-restart 120 Persist-key persist-tun Comprimir dentro de la red virtual con lzo. La bitcoras de los Logs del servicio OpenVPN. Mtodo del verbose Moderado. Calla mas 20 mensaje iguales. Ping cada 10 segundos al servidor OpenVPN. Reinicia ping cada 120 segundos. Esta opcin soluciona el problema por llaves que persisten a travs de los reajustes SIGUSR1. Permite que no se cierre y se vuelvan abrir los dispositivos TAP/TUN.

Con esto solamente tendremos que crear el archivo comprimido y mandarlo por via ssh, ftp, http el archivo.

[root@test clientes]# tar cvfz ascariote.tar.gz ascariote/ En el cliente ya teniendo el archivo comprimido solamente tendremos que descomprimirlo. ascariote:Desktop# tar xvfz ascariote.tar.gz

Entramos a la carpeta y movemos todos los archivos a /etc/openvpn/ ascariote:ascariote# cp * /etc/openvpn/ Iniciamos el servicio para conectarnos a la VPN. ascariote:ascariote# /etc/init.d/openvpn restart Verificamos que tengamos levantada la interfaz virtual que se usa para conexin VPN.

05/11/2011

Pgina 12 de 17

ascariote:ascariote# ifconfig tun0 tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00 inet addr:192.168.4.6 P-t-P:192.168.4.5 Mask:255.255.255.255 UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1 RX packets:1 errors:0 dropped:0 overruns:0 frame:0 TX packets:1 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:100 RX bytes:52 (52.0 B) TX bytes:84 (84.0 B) Con esto ya sabremos que tenemos conexin a la VPN.

Clientes Windows Para estos sistema operativos solamente tendremos que descargar el cliente en formato exe, su instalacin es muy sencilla y rpida. Lo podremos descargar desde el siguiente link. http://openvpn.net/index.php/open-source/downloads.html Ahora en el servidor tendremos que crear el archivo de configuracin del cliente para windows. En nuestro caso el usuario se llama GuindowsLPT, entramos a la ruta en donde se encuentran los clientes.

[root@test GuindowsLPT]# vim GuindowsLPT.ovpn En el cual deber contener los siguientes parmetros. client remote test.ascanet.com.mx port 1194 proto udp dev tun ca ca.crt" cert GuindowsLPT.crt key GuindowsLPT.key persist-key persist-tun comp-lzo verb 3 mute 20 ping 10 ping-restart 120 Convertimos el fichero a formato dos de Windows. [root@test GuindowsLPT]# unix2dos GuindowsLPT.ovpn GuindowsLPT.ovpn Solo falta comprimir la carpeta para que se enviada al cliente windows. [root@test clientes]# zip GuindowsLPT.zip GuindowsLPT/*

Sera cuestin de enviar el archivo de configuracin del cliente y su llave de autenticacin para poder hacer la conexin, ya seria enviarlo va correo, Samba, FTP o un apache. Ya teniendo los archivos de configuracin y llave solamente tendremos que moverlos a la siguiente ruta C:\Archivos de programas\OpenVPN\config. Para poder iniciar el cliente OpenVPN solamente tenemos que ejecutar el icono que se encuentra en la barra de tarea en la parte derecha se encontrara un icono muy parecido al de red en windows pero en color rojo, solo le damos click derecho en sobre el y tendremos las opciones que podremos utilizar. Una forma de comprobar que ya tenemos asignada nuestra IP es ejecutando el comando ipconfig en el interprete de comandos.

Comprobando Conexin.#

La forma mas sencilla de saber que ya funciona nuestra red VPN es mandar paquetes ICMP a algunos de los clientes que estn dentro de la red virtual. ascariote:~# ping -c 5 192.168.4.10 PING 192.168.4.10 (192.168.4.10) 56(84) bytes of data. 64 bytes from 192.168.4.10: icmp_seq=1 ttl=127 time=39.9 ms 64 bytes from 192.168.4.10: icmp_seq=2 ttl=127 time=37.4 ms 64 bytes from 192.168.4.10: icmp_seq=3 ttl=127 time=38.6 ms

05/11/2011

Pgina 13 de 17

64 bytes from 192.168.4.10: icmp_seq=4 ttl=127 time=89.1 ms 64 bytes from 192.168.4.10: icmp_seq=5 ttl=127 time=110 ms --- 192.168.4.10 ping statistics --5 packets transmitted, 5 received, 0% packet loss, time 4017ms rtt min/avg/max/mdev = 37.435/63.124/110.489/30.710 ms ascariote:~# Como tambin podemos hacer la comprobacin hacia el servidor o otro cliente que se encuentre en la red VPN desde Windows. Si tuviramos algn otro servicio dentro del servidor/cliente VPN, un Servidor FTP, Servidor Web, etc, ya podremos utilizar sus recursos desde la VPN.

Asignar IP Estticas Road Warrior.#

En este tipo de configuracin nosotros podremos asignar una IP esttica al cliente de la red VPN para que no se este cambiando cada vez que se intente conectar. Para esto tendremos que crear el siguiente directorio ccd dentro de /etc/openvpn en el servidor OpenVPN. [root@test clientes]# mkdir /etc/openvpn/ccd Entramos a ese directorio y crearemos archivos de configuracin por cada cliente que deseemos que tenga una IP Esttica. Cuando creamos el archivo de configuracin por cada cliente, debemos crear con el nombre del usuario tal como se conecta a la VPN en mi caso tengo el usuario ascariote, entonces creare el archivo ascariote dentro /etc/openvpn/ccd. [root@test ccd]# vim ascariote En nuestro caso esta es una configuracin para clientes GNU/Linux/BSD y otros. ifconfig-push 192.168.4.30 192.168.4.1 En caso de los clientes fueran windows, tendramos que configurarlo de la siguiente manera. ifconfig-push 192.168.4.49 192.168.4.50 En windows siempre se ocupa dos IP para que puedamos asignar una IP esttica siempre empezando con la IP impar. Con esto solamente tendremos que reiniciar el servicio de OpenVPN. [root@test ccd]# /etc/init.d/openvpn restart Solo queda iniciar el cliente para que ya se le sea asignada su IP esttica.

Diagrama Road Warrior.#

Esta es la forma en que se podra ilustrar una configuracin RoadWarrior de OpenVPN, teniendo las siguientes caractersticas. Figura 2.5: Los equipos clientes y servidor pueden estar en lugar distantes. Los equipos estn conectados directamente a Intenet. En el servidor tiene configurado el OpenVPN creando una interfaz virtual llamada tun0 que por medio de esta se creara el tnel VPN. Los clientes se conectan al servidor por medio del tnel VPN pero autenticados por certificados y llaves de autenticacin. Los clientes tambin puede ser dispositivos mviles que se conectaran a la red VPN. Solo se pueden conectar clientes que estn permitidos. Pueden compartir recursos entre cliente a cliente como tambien al servidor. Pero su salida de paquetes siempre va hacer enviada por la conexin de internet.

Net To Net#

Es una configuracin muy ocupada en las empresas que tienen varias sucursales en lugares fsicamente apartados geogrficamente. Este mtodos nos sirve para unir varias redes y puedan compartir informacin entre todos los clientes de todas las redes conectadas de una forma transparente. Solamente se requiere un servidor y clientes que permitan la conexin de a la red virtual.

Server Net to Net#

En este configuraremos dentro del tunel VPN la union de 3 redes de la siguiente manera: UBICACION DOMINIO MEXICO OAXACA RED FISICA RED VIRTUAL

test.ascanet.com.mx 192.168.1.0/24 10.0.1.1/10.0.2.1 ascariote.dynalias.net192.168.2.0/24 10.0.2.2

VERACRUZ belzebu.dynalias.net 192.168.3.0/24 10.0.3.2

Para poder unir a estas 3 redes en el servidor tendremos que crear 2 llaves en las cuales conecte a la sucursales de Mexico y Veracruz, las cuales reacremos de la siguiente manera:

05/11/2011

Pgina 14 de 17

[root@test openvpn]# openvpn --genkey --secret mex-oax.txt [root@test openvpn]# openvpn --genkey --secret mex-ver.txt Ya teniendo las llaves solamente tendremos que crear dos archivos de configuracin del servidor para que pueda controlar las 2 redes. Primero comenzaremos con la conexin de Mxico y Oaxaca. remote ascariote.dynalias.net float port 1194 dev tun0 persist-tun ifconfig 10.0.1.1 10.0.1.2 comp-lzo ping 15 ping-restart 120 verb 3 secret /etc/openvpn/mex-oax.txt persist-key route 192.168.2.0 255.255.255.0 chroot /var/empty log /var/log/openvpn.log Si queremos que OpenVPN tenga varias conexin al servidor solamente tendremos que cambiar el puerto de escucha del otro segmento de red. Configuraremos la conexin de Mxico a Veracruz. remote belzebu.dynalias.net float port 1195 dev tun1 persist-tun ifconfig 10.0.2.1 10.0.2.2 comp-lzo ping 15 ping-restart 120 verb 3 secret /etc/openvpn/mex-ver.txt persist-key route 192.168.3.0 255.255.255.0 chroot /var/empty log /var/log/openvpn.log Explicaremos cada una de la opciones del cliente OpenVPN: Parmetro remote ascariote.dynalias.net float port 1194/1195 proto udp dev tun1/tun2 persist-tun ifconfig 10.0.1.1 10.0.1.2 ifconfig 10.0.2.1 10.0.2.2 comp-lzo ping 15 ping-restart 120 verb 3 Descripcin IPS o Dominios a los cuales se tendr conexin al servicio OpenVPN. Por si acaso que los clientes son de IP dinmicas. Puertos de escucha de los 2 servicios de OpenVPN. Protocolo utilizado en red VPN Interfaz virtual con el cual se conecta a la red VPN, pero indicando que red escucha. Permite que no se cierre y se vuelvan abrir los dispositivos TAP/TUN. IP especificadas que usaran como el servidor y clientes en los segmentos de red diferentes. Comprimir dentro de la red virtual con lzo. Ping cada 15 segundos al servidor OpenVPN. Reinicia ping cada 120 segundos Mtodo del verbose Moderado.

secret /etc/openvpn/mex-oax.txt Manda a llamar la llave para conexin de red VPN. secret /etc/openvpn/mex-ver.txt persist-key Esta opcin soluciona el problema por llaves que persisten a travs de los reajustes SIGUSR1. route 192.168.2.0 255.255.255.0 Establecemos que haya ruteo dentro de la red fsica a conectarnos route 192.168.3.0 255.255.255.0 chroot /var/empty Por seguridad se activa un enjaulamiento log /var/log/openvpn-mex-oax.log Bitcora del servicio OpenVPN en cada segmento de red. log /var/log/openvpn-mex-oax.log

Iniciamos la configuracin de nuestro OpenVPN

05/11/2011

Pgina 15 de 17

[root@test openvpn]# /etc/init.d/openvpn start Verificamos que tengamos la interfaz tun0/tun1 levantadas y configuradas. [root@test openvpn]# ifconfig tun0 && ifconfig tun1 tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00 inet addr:10.0.1.1 P-t-P:10.0.1.2 Mask:255.255.255.255 UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:100 RX bytes:0 (0.0 b) TX bytes:0 (0.0 b) tun1 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00 inet addr:10.0.2.1 P-t-P:10.0.2.2 Mask:255.255.255.255 UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:100 RX bytes:0 (0.0 b) TX bytes:0 (0.0 b) [root@test openvpn]#

Client Net To Net.#

Ahora configuramos los clientes para para que se puedan conectar a la red VPN, se recomienda poner como cliente servidores Linux o otro derivados. Comenzaremos con la configuracin del Cliente Oaxaca a Mxico. remote test.ascanet.com.mx float port 1194 dev tun0 persist-tun ifconfig 10.0.1.2 10.0.1.1 comp-lzo ping 15 ping-restart 120 verb 3 secret /etc/openvpn/plutarco.txt persist-key route 192.168.1.0 255.255.255.0 log /var/log/openvpn.log Ahora comenzaremos con la configuracin del cliente Veracruz a Mxico: remote test.ascanet.com.mx float port 1195 dev tun0 persist-tun ifconfig 10.0.2.2 10.0.2.1 comp-lzo ping 15 ping-restart 120 verb 3 secret /etc/openvpn/plutarco.txt persist-key route 192.168.1.0 255.255.255.0 log /var/log/openvpn.log Como podemos ver son los mismos parmetros que el servidor.

Comprobando Conexin#

La forma de comprobar esta conexin es hacer pings entre los segmentos red fsicos. Comprobacin de Oaxaca a Mxico a una mquina cliente.

05/11/2011

Pgina 16 de 17

ascariote:~# ping -c 5 192.168.1.10 PING 192.168.4.10 (192.168.1.10) 56(84) bytes of data. 64 bytes from 192.168.1.10: icmp_seq=1 ttl=127 time=39.9 ms 64 bytes from 192.168.1.10: icmp_seq=2 ttl=127 time=37.4 ms 64 bytes from 192.168.1.10: icmp_seq=3 ttl=127 time=38.6 ms 64 bytes from 192.168.1.10: icmp_seq=4 ttl=127 time=89.1 ms 64 bytes from 192.168.1.10: icmp_seq=5 ttl=127 time=110 ms --- 192.168.1.10 ping statistics --5 packets transmitted, 5 received, 0% packet loss, time 4017ms rtt min/avg/max/mdev = 37.435/63.124/110.489/30.710 ms ascariote:~# Comprobacin de Mxico a Veracruz a una mquina cliente. ascariote:~# ping -c 5 192.168.3.211 PING 192.168.4.10 (192.168.1.10) 56(84) bytes of data. 64 bytes from 192.168.3.211: icmp_seq=1 ttl=127 time=39.9 ms 64 bytes from 192.168.3.211: icmp_seq=2 ttl=127 time=37.4 ms 64 bytes from 192.168.3.211: icmp_seq=3 ttl=127 time=38.6 ms 64 bytes from 192.168.3.211: icmp_seq=4 ttl=127 time=89.1 ms 64 bytes from 192.168.3.211: icmp_seq=5 ttl=127 time=110 ms --- 192.168.3.211 ping statistics --5 packets transmitted, 5 received, 0% packet loss, time 4017ms rtt min/avg/max/mdev = 37.435/63.124/110.489/30.710 ms ascariote:~# Podemos hacer mas pruebas de ping entre las mquinas de las tres redes conectadas dentro de VPN, pero tambin ya podremos compartir recursos dentro de estas redes, como ejemplo: yo puedo estar en Veracruz y deseo imprimir en una impresora de Mxico para que se entregue algn reporte en esta cuidad.

Diagrama Net To Net#

Esta es la forma en que se podra ilustrar una configuracin Net To Net de OpenVPN, teniendo las siguientes caractersticas. Los equipos clientes y servidor pueden estar en lugar distantes. Los equipos estn conectados directamente a Intenet. Pueden compartir recursos internos de cada red por medio del Tnel VPN. Las redes que se unen al Tnel VPN sienten que estn dentro de una sola red.

Firewall OpenVPN#

Cuando usamos una VPN se recomienda configurar nuestro firewall para que termina las conexiones hacia el tnel. Aqu ya depende del administrador del sistema que tipo de firewall pueda usar, pero actualmente se siguen utilizando reglas de iptables. Comenzaremos a crear las reglas para nuestro firewall por medio de iptables. Aceptamos el trafico que entrada y salida por el protocolo UDP por el servicio OpenVPN. [root@test ~]# iptables -A INPUT -i ppp0 -p udp --dport 1194 -j ACCEPT [root@test ~]# iptables -A OUTPUT -0 ppp0 -p udp --sport 1194 -j ACCEPT En este caso la interfaz de escucha del servicio es ppp0 pero tambin puede ser eth0. Permitimos la conexin desde cualquier equipo por la interfaz tun. [root@test ~]# iptables -A INPUT -i tun+ -j ACCEPT [root@test ~]# iptables -A OUTPUT -o tun+ -j ACCEPT Permitimos que los equipos de las otras redes accedaan a nuestra red.. [root@test ~]# iptables -A FORWARD -i tun+ -j ACCEPT [root@test ~]# iptables -A FORWARD -o tun+ -j ACCEPT Generamos el archivo de reglas del firewall. [root@test ~]# iptables-save > iptables Movemos el archivo generado a /etc/sysconfig

05/11/2011

Pgina 17 de 17

[root@test ~]# mv iptables /etc/sysconfig Reiniciamos el servicio de firewall. [root@test sysconfig]# /etc/init.d/iptables restart Expurgar reglas del cortafuegos: [ Configuracin de cadenas a la poltica ACCEPT: filter [ Descargando mdulos iptables: [ Aplicando reglas del cortafuegos iptables: [ Cargando mdulos iptables adicionales:ip_conntrack_netbios_[ [root@test sysconfig]# Con esto ya habremos creado el firewall para nuestro servicio de VPN.

OK OK OK OK OK

] ] ] ] ]

Verificando la configuracin del Firewall#

La forma mas sencilla y rpida para poder checar que realmente se aplicaron las reglas Iptables para nuestro firewall, tendremos que ejecutar el siguiente comando. [root@test ~]# iptables -nL | grep 1194 ACCEPT udp -- 0.0.0.0/0 [root@test ~]#

0.0.0.0/0

udp dpt:1194

0 archivos adjuntos

8673 Accesos

Promedio (0 Votos)

Comentarios

05/11/2011

You might also like

- Tutorial VPNDocument10 pagesTutorial VPNcaimandepamer100% (2)

- Crear y Configurar Servidor OpenvpnDocument40 pagesCrear y Configurar Servidor Openvpnhjaspe4549No ratings yet

- Asterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroFrom EverandAsterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroRating: 1 out of 5 stars1/5 (1)

- Administración y auditoría de los servicios web. IFCT0509From EverandAdministración y auditoría de los servicios web. IFCT0509No ratings yet

- Windows Server 2012 - Conectando Sitios Por VPN (Site To Site VPN) - WindowServerDocument47 pagesWindows Server 2012 - Conectando Sitios Por VPN (Site To Site VPN) - WindowServerJesus PradaNo ratings yet

- VPNDocument22 pagesVPNRafafa BeatoNo ratings yet

- VPNDocument53 pagesVPNRicardo BolivarNo ratings yet

- Que Es Una VPNDocument6 pagesQue Es Una VPNMarcos Solorzano CubasNo ratings yet

- 5.2.2.8 Packet Tracer - Troubleshooting Switch Port Security InstructionsDocument2 pages5.2.2.8 Packet Tracer - Troubleshooting Switch Port Security InstructionsCarlos SANo ratings yet

- Prácticas de Redes de Ordenadores Con VirtualBoxDocument29 pagesPrácticas de Redes de Ordenadores Con VirtualBoxnameistakenNo ratings yet

- Open VPNDocument21 pagesOpen VPNEmmanuel RobadorNo ratings yet

- Manual de Usuario de Pfsense FirewallDocument31 pagesManual de Usuario de Pfsense Firewallroger0987100% (15)

- Instalación de AsteriskDocument44 pagesInstalación de AsteriskFrancisco Naranjo CoboNo ratings yet

- Manual Creando Una VPN Con PfSenseDocument19 pagesManual Creando Una VPN Con PfSenseJose Emilio Satornicio ChambergoNo ratings yet

- Scripts de Administración LinuxDocument27 pagesScripts de Administración Linuxjavier_asir2012No ratings yet

- Fortigate CLI - Comandos Útiles IDocument3 pagesFortigate CLI - Comandos Útiles IFernando Raza CéspedesNo ratings yet

- Procedimientos NagiosDocument15 pagesProcedimientos NagiosPatricio Gustavo Cardenas ConchaNo ratings yet

- Instalacion ZimbraDocument32 pagesInstalacion ZimbraAntonio EscuderoNo ratings yet

- VMWare e Backup For DummiesDocument21 pagesVMWare e Backup For DummiesJhoset Lucana RojasNo ratings yet

- MTCNA M1 Introduction EN v1 FINALDocument437 pagesMTCNA M1 Introduction EN v1 FINALdecnerNo ratings yet

- Montar Un Servidor de Correo Electrónico Mail en Linux Ubuntu Proyecto AjpdSoftDocument20 pagesMontar Un Servidor de Correo Electrónico Mail en Linux Ubuntu Proyecto AjpdSoftRaul GarciaNo ratings yet

- 2020-03-05 Osi TCP Ip PDFDocument130 pages2020-03-05 Osi TCP Ip PDFAndü RodriguezNo ratings yet

- Configuración FortigateDocument12 pagesConfiguración Fortigatefranklin meranNo ratings yet

- Tiny Core LinuxDocument11 pagesTiny Core LinuxRicardo MonroyNo ratings yet

- Cisco CCNPDocument60 pagesCisco CCNPVito Perez SalgadoNo ratings yet

- Instalar Asterisk y FreePBX en UbuntuDocument9 pagesInstalar Asterisk y FreePBX en Ubuntuhusein_mxNo ratings yet

- Servidor DHCP PDFDocument14 pagesServidor DHCP PDFadm840% (1)

- Manual Asterisk AvanzadoDocument76 pagesManual Asterisk AvanzadoRene Luna Arce100% (2)

- Manual de Regulación de Caudal y Puertos En PfsenseDocument14 pagesManual de Regulación de Caudal y Puertos En PfsenseRuben Corrales CorbachoNo ratings yet

- HotSpot Con MikroTik RouterOS Version YouTube PDFDocument30 pagesHotSpot Con MikroTik RouterOS Version YouTube PDFIgnacio AlfaroNo ratings yet

- Manual Freepbx EspanolDocument117 pagesManual Freepbx EspanolcopantlNo ratings yet

- Curso Redes Cisco 1Document16 pagesCurso Redes Cisco 1Ferney MancipeNo ratings yet

- Diagrama de red y funciones del KX-TVM200Document6 pagesDiagrama de red y funciones del KX-TVM200Astelsa TecnologíaNo ratings yet

- Manual FreePBX Asterisk EspaDocument53 pagesManual FreePBX Asterisk EspaRobb TowersNo ratings yet

- Cómo Instalar y Configurar Nagios en CentOS 7Document21 pagesCómo Instalar y Configurar Nagios en CentOS 7Anonymous WlC5ML2YCANo ratings yet

- Instalacion Kali Linux 2020.3 en VMware PDFDocument27 pagesInstalacion Kali Linux 2020.3 en VMware PDFJacobo Diaz MontesNo ratings yet

- Wireshark: Análisis de tráfico y clavesDocument17 pagesWireshark: Análisis de tráfico y clavesObnoxious Naive100% (1)

- Curso Mikrotik PDFDocument100 pagesCurso Mikrotik PDFChris Jonathan Showip RouteNo ratings yet

- Levantar Red IsabelDocument7 pagesLevantar Red IsabelIbis TorresNo ratings yet

- Acceso remoto centralizado con Guacamole y OpenVPNDocument69 pagesAcceso remoto centralizado con Guacamole y OpenVPNfederico100% (1)

- UF1348 - Monitorización y resolución de incidencias en la interconexión de redes privadas con redes públicasFrom EverandUF1348 - Monitorización y resolución de incidencias en la interconexión de redes privadas con redes públicasNo ratings yet

- Consejos Profesionales de Línea de Comando BashFrom EverandConsejos Profesionales de Línea de Comando BashRating: 5 out of 5 stars5/5 (1)

- DAOs Descentralización, seguridad y autonomía empresarialFrom EverandDAOs Descentralización, seguridad y autonomía empresarialNo ratings yet

- Open VPNDocument26 pagesOpen VPNMiguel Santa CruzNo ratings yet

- OpenvpnDocument21 pagesOpenvpnMario JuarezNo ratings yet

- VPN en Servidor Linux y Clientes WindowsDocument18 pagesVPN en Servidor Linux y Clientes Windowsynot666No ratings yet

- Instalar y Configurar OpenVPNDocument18 pagesInstalar y Configurar OpenVPNmantunez_1No ratings yet

- Configurar servidor OpenVPN con tls-auth y dnsmasqDocument39 pagesConfigurar servidor OpenVPN con tls-auth y dnsmasqcabjrosarioNo ratings yet

- Open VPN1Document22 pagesOpen VPN1Cristian y romanza CedilloNo ratings yet

- Lab Semana06Document13 pagesLab Semana06Dario Gabriel Gomez VillanuevaNo ratings yet

- Config Server OpenvpnDocument87 pagesConfig Server OpenvpnEnrique Herrera NoyaNo ratings yet

- OPENVPN, V2.0.3, VPN IMPLEMENTACIÓNDocument19 pagesOPENVPN, V2.0.3, VPN IMPLEMENTACIÓNcabjrosarioNo ratings yet

- Configurar servidor OpenVPN en MikroTik para conectar sucursalesDocument16 pagesConfigurar servidor OpenVPN en MikroTik para conectar sucursalesTony CervantesNo ratings yet

- Manual Administrador-Servidor VPNDocument6 pagesManual Administrador-Servidor VPNNOVENONo ratings yet

- Configuración de OpenVPN para conexión remotaDocument11 pagesConfiguración de OpenVPN para conexión remotaEDU_YAIRNo ratings yet

- Guia Instalación Servidor OpenVpn en Centos 5.9 PDFDocument18 pagesGuia Instalación Servidor OpenVpn en Centos 5.9 PDFAndrews MartínezNo ratings yet

- Configurar servidor OpenVPN con clientes Windows/LinuxDocument22 pagesConfigurar servidor OpenVPN con clientes Windows/LinuxAlmonacidNo ratings yet

- VPN Con El Protocolo SSLDocument37 pagesVPN Con El Protocolo SSLolaguibel huaman cardenasNo ratings yet

- CriptografiaDocument45 pagesCriptografiaamelchorNo ratings yet

- Ser Vidor FTPDocument7 pagesSer Vidor FTPamelchorNo ratings yet

- Ser Vidor Lamp Joo MlaDocument11 pagesSer Vidor Lamp Joo MlaamelchorNo ratings yet

- Configuracion RedDocument2 pagesConfiguracion RedamelchorNo ratings yet

- Configuracion DNSDocument7 pagesConfiguracion DNSamelchorNo ratings yet

- Ser Vidor Web ApacheDocument17 pagesSer Vidor Web ApacheamelchorNo ratings yet

- Windows Server 2008 DNSDocument20 pagesWindows Server 2008 DNSamelchorNo ratings yet

- Configuracion SambaDocument5 pagesConfiguracion SambaamelchorNo ratings yet

- Cisco ComandosDocument5 pagesCisco ComandosamelchorNo ratings yet

- SNMP configuración y administraciónDocument6 pagesSNMP configuración y administraciónamelchorNo ratings yet

- Configuracion DHCPDocument4 pagesConfiguracion DHCPamelchorNo ratings yet

- Configuracion Open LDAPDocument13 pagesConfiguracion Open LDAPamelchorNo ratings yet

- Manual Del Electricista Principiante - Nikulin PDFDocument258 pagesManual Del Electricista Principiante - Nikulin PDFElliot PeñaNo ratings yet

- Problemas de Resist en CIA de Materiales - A.volmirDocument484 pagesProblemas de Resist en CIA de Materiales - A.volmirJuan Carlos Ojeda Yissi100% (10)

- Administracion Avanzada Del Sistema Operativo LinuxDocument472 pagesAdministracion Avanzada Del Sistema Operativo LinuxAriel M. Corgatelli100% (18)

- BPMN Guia de Referencia ESPDocument2 pagesBPMN Guia de Referencia ESPAndres Rodriguez CNo ratings yet

- Cálculo IIDocument47 pagesCálculo IIMiguel Flores100% (16)

- Fundamentos de ElectrotecniaDocument565 pagesFundamentos de ElectrotecniaamelchorNo ratings yet

- Comandos Router Cisco PDFDocument5 pagesComandos Router Cisco PDFJhon Darío Montoya GarcíaNo ratings yet

- La flor y los hombresDocument10 pagesLa flor y los hombresamelchorNo ratings yet

- (Ed - MIR) Shervátov - Funciones Hiperbolicas (Esp)Document76 pages(Ed - MIR) Shervátov - Funciones Hiperbolicas (Esp)guipbosNo ratings yet

- 7 Pasos para Administrar Tu DineroDocument22 pages7 Pasos para Administrar Tu DineroVarMej Yamileth LeybiNo ratings yet

- Elastix A Ritmo de Merengue Rev 1.3Document310 pagesElastix A Ritmo de Merengue Rev 1.3Aprende Viendo Mexico50% (2)

- Libro PLC Fanuc EspañolDocument248 pagesLibro PLC Fanuc Españoldata49350% (2)

- Motor SiemensDocument2 pagesMotor SiemensamelchorNo ratings yet

- Extreme Networks B2 Configuracion L2 BasicaDocument61 pagesExtreme Networks B2 Configuracion L2 Basicaivanrisa252525100% (1)

- Hoja de Ayuda para Subneteo 11.9.3Document5 pagesHoja de Ayuda para Subneteo 11.9.3Gerald David Gomez EsquivelNo ratings yet

- Linux Debian - VII Servidor de Correo Qmail (Guía Manual Español)Document65 pagesLinux Debian - VII Servidor de Correo Qmail (Guía Manual Español)adriancho1971No ratings yet

- Comunicación en Los Sistemas Operativos Distribuidos: M.C. Juan Carlos Olivares RojasDocument261 pagesComunicación en Los Sistemas Operativos Distribuidos: M.C. Juan Carlos Olivares RojasCinthia TumbacoNo ratings yet

- Configuración de La Impresora Epson Tm-U220 DHCPDocument2 pagesConfiguración de La Impresora Epson Tm-U220 DHCPAnibal SuarezNo ratings yet

- Cómo funciona RADIUSDocument96 pagesCómo funciona RADIUSvirtualmeow100% (1)

- Grupo 3 Reto 1 VLSM NetiiDocument20 pagesGrupo 3 Reto 1 VLSM NetiiManuel Flórez DíazNo ratings yet

- Configuración de VLAN, DHCP y enlaces troncalesDocument2 pagesConfiguración de VLAN, DHCP y enlaces troncalesGONZALEZ ALARCON JOSE CARLOSNo ratings yet

- Laboratorio NmapDocument5 pagesLaboratorio NmapArphiaCoaCmdNo ratings yet

- Configuración SIAE AGS20Document26 pagesConfiguración SIAE AGS20Enrique MoyaNo ratings yet

- Show InterfacesDocument5 pagesShow InterfacesJulio DaniNo ratings yet

- Reporte 3.2.1.8 Packet Tracer - Configuring RIPv2 InstructionsDocument9 pagesReporte 3.2.1.8 Packet Tracer - Configuring RIPv2 InstructionsJose CarrilloNo ratings yet

- 8.1.4.6 Lab - Calculating IPv4 SubnetsDocument6 pages8.1.4.6 Lab - Calculating IPv4 SubnetsNavarro Jiménez Christian RicardoNo ratings yet

- Ip EdificioDocument2 pagesIp EdificioAndrea SolanoNo ratings yet

- Curso UJI de Desarrollo Web Avanzado - Tecnologias Base de Cliente - XMLDocument30 pagesCurso UJI de Desarrollo Web Avanzado - Tecnologias Base de Cliente - XMLRicardo Borillo DomenechNo ratings yet

- Examen CCNT Al 77Document19 pagesExamen CCNT Al 77Ernest Caballero100% (1)

- 10.8.1 Packet Tracer - Configure CDP LLDP and NTP Instructions - Es XLDocument2 pages10.8.1 Packet Tracer - Configure CDP LLDP and NTP Instructions - Es XLSebastián Guillén SánchezNo ratings yet

- Iee 802 X PDFDocument5 pagesIee 802 X PDFAriadnaNo ratings yet

- Trabajo de WCFDocument4 pagesTrabajo de WCFLourdes RosarioNo ratings yet

- Todo Serrvidor Ubuntu CodisertDocument3 pagesTodo Serrvidor Ubuntu CodisertLenis Antonio Tenorio BaltanNo ratings yet

- UploadedFile 129993131961603011Document353 pagesUploadedFile 129993131961603011Maxus LordNo ratings yet

- Resumen Ccna4 V6 CH-4-5Document27 pagesResumen Ccna4 V6 CH-4-5Javier HerreraNo ratings yet

- 2.5.1.2 Packet Tracer - Desafío de Integración de HabilidadesDocument4 pages2.5.1.2 Packet Tracer - Desafío de Integración de HabilidadesDenilson MolinaNo ratings yet

- Cuestionario de VlanDocument20 pagesCuestionario de VlanMilton CaceresNo ratings yet

- Interfaces RS232 422 y 485Document34 pagesInterfaces RS232 422 y 485David MendivelsoNo ratings yet

- DFDR U2 Ea RopgDocument8 pagesDFDR U2 Ea RopgAngela ParraNo ratings yet

- Correo Electrónico Con SMTP y POP3Document6 pagesCorreo Electrónico Con SMTP y POP3berpicasaNo ratings yet

- 8.1.4.7 Packet Tracer - Subnetting Scenario 1Document4 pages8.1.4.7 Packet Tracer - Subnetting Scenario 1Navarro Jiménez Christian RicardoNo ratings yet

- Repaso Proto2Document4 pagesRepaso Proto2juan carrilloNo ratings yet

- Informe - Redes - Arquitectura Correo ElectronicoDocument10 pagesInforme - Redes - Arquitectura Correo ElectronicoChrisNo ratings yet