Professional Documents

Culture Documents

ACC01 El SI y Mecanismos Seguridad Informatica PYME

Uploaded by

Ivanovski Alvarado EspejoCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

ACC01 El SI y Mecanismos Seguridad Informatica PYME

Uploaded by

Ivanovski Alvarado EspejoCopyright:

Available Formats

Seguridad de la Información

Director de UPG MTI: Ciudad: Tacna

Ing. MBA Luis Enrique Espinoza Villalobos Versión: 2017 – 1

lespinoza@neumann.edu.pe

Actividad Curricular Complementaria Nº 1

“El sistema de información y los mecanismos de seguridad

informática en la PYME”

Después de revisar, de manera individual, la lectura "El sistema de información y

los mecanismos de seguridad informática en la PYME", responder al cuestionario

de opciones para marcar disponible en la carpeta de Actividades Curriculares

Complementarias de www.aulas24.com correspondiente a la asignatura.

El cuestionario tiene una duración de 20 minutos, y estará disponible para su

desarrollo hasta las 23:59 del 06/05/2017, el participante no podrá aplicar el

cuestionario después de la hora y fecha indicada.

El sistema de información y los mecanismos de seguridad

El sistema de información y los mecanismos

de seguridad informática en la pyme

The information system and computer

security mechanisms in the SMEs

Recibido: 2 de febrero de 2016

Evaluado: 28 de abril de 2016

Aceptado: 17 de mayo de 2016

Omar Javier Solano Rodríguez (Colombia)

PhD(c) en Administración y Dirección de Empresas

Universidad del Valle

omar.solano@correounivalle.edu.co

Domingo García Pérez de Lema (España)

Doctor en Ciencias Económicas y Empresariales

Universidad Politécnica de Cartagena

domingo.garcia@upct.es

Juan Jesús Bernal (Colombia)

Doctor en Ciencias Económicas y Empresariales

Universidad Politécnica de Cartagena

juanjesus.bernal@upct.es

Resumen Summary

Este trabajo muestra los resultados de una investi- This work shows the results of an investigation

gación en Cali (Colombia), que tuvo como propósito in Cali (Colombia), which was aimed to empirically

determinar empíricamente cómo la participación determine the user participation, technological fac-

del usuario, los factores tecnológicos y la gestión tors and organizational management that contrib-

organizacional contribuyen al diseño y desempeño ute to the design and performance of controls in

de los controles al sistema de información (SI) de la the information system (IS) of small and medium

pequeña y mediana empresa (pyme). Para ello, se enterprises (SMEs). To do this, 107 surveys were car-

realizaron 107 encuestas sobre las prácticas de pla- ried out to determine the (IS) practices and planning,

neación del SI, la dirección organizacional, el uso de organizational management, the use of technologi-

herramientas tecnológicas, el diseño y desarrollo de cal tools, design and development of controls used

los controles que se usan para prevenir y detectar el to prevent and detect IT risks. In order to statistically

riesgo informático. Con el fin de contrastar estadís- compare the proposed hypotheses, estimates are

ticamente las hipótesis planteadas, las estimaciones made from multivariate linear regression by ordinary

se realizan a partir de regresiones lineales multiva- least squares (OLS). The results allow us to infer that

riantes por mínimos cuadrados ordinarios (MCO). by having an increased user and administrative sup-

Los resultados obtenidos permiten inferir que a un port, management and technological tools support,

mayor apoyo del usuario y de la administración, en these controls are able to improve and help minimize

la gestión y el soporte de herramientas tecnológi- IT risks in the company. This work promotes studies

cas, se logran mejorar los controles y se contribuye on managing IT risks, administrative and technologi-

Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 | | 79

Omar Javier Solano Rodríguez, Domingo García Pérez de Lema , Juan Jesús Bernal

a minimizar el riesgo informático en la empresa. Este cal tools used in SMEs with the intention of improv-

trabajo favorece los estudios sobre la administración ing the internal control system and its performance

del riesgo informático, las herramientas administra- effect, lower operational costs and (IS) performance

tivas y tecnológicas usadas en la pyme con la inten- in the organization.

ción de mejorar el sistema de control interno y su

efecto respecto del desempeño, la disminución de

los costos operacionales y el rendimiento del SI en

la organización.

Palabras clave: gestión de seguridad de la infor- Keywords: security management information

mación, herramientas tecnológicas, control, usuario, technology tools, control, user information system.

sistema de información.

80 | Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 |

El sistema de información y los mecanismos de seguridad

Introducción Spears (2007), quienes han establecido que

la contribución del usuario mejora el des-

En la pyme, el manejo de la información y la empeño del control e incrementa la seguri-

creación de políticas rigurosas de accesibilidad dad informática. Mejorar el desempeño del

al sistema ha sido un tema crítico empresa- control y garantizar la seguridad de la infor-

rial (Sindhuja, 2014). Lo es también la ges- mación es un aspecto relevante en las organi-

tión de la seguridad en la información, las zaciones (Spears y Barki, 2010) y dependerán

soluciones tecnológicas y su articulación con de las diversas actividades de apoyo de la

la participación del usuario (Herath y Rao, dirección de la empresa y de su desarrollo

2009). Por tanto, es necesario que la pyme tecnológico (Barki y Hartwick, 2001). Otros

desarrolle herramientas eficaces para la eva- estudios han establecido la vulnerabilidad

luación del riesgos (Lupu, Neagu y Minea, de las empresas a los delitos informáticos,

2013) y cuente con una estructura congruente dada la carencia de recursos financieros y de

entre la dirección organizacional, el sistema, la inexperiencia de la empresa para desarro-

el usuario y la tecnología (Gheorghe, 2010), llar procesos de gestión de la seguridad en

aspectos que deben agregar valor a la seguri- la información (Gupta y Hammond, 2005).

dad de la información y a reducir los riesgos Por tanto, la pyme debe trabajar sus limi-

informáticos. Reducir los riesgos del sistema taciones en la implementación de políticas

de información (SI) en la pyme requerirá de seguridad y determinar su relevancia

recursos tecnológicos y un modelo de ges- sobre seguridad de tecnologías de informa-

tión que logre integar el SI y la tecnología ción (TI) (Werlinger, Hawkey y Beznosov,

(Kumar, 2010), de tal manera que la empresa 2009). En este proceso, los usuarios y exper-

pueda prevenir, evitar, detectar o eliminar las tos del SI tienen un papel importante en el

amenazas al SI (Lupu, Neagu y Minea, 2013). desempeño del control (Baroudi, Olson y

En otros aspectos del entorno, el creci- Ives, 1986). El usuario se ha convertido en

miento del comercio electrónico, los cam- un factor fundamental en los proyectos tec-

bios impulsados por la globalización y la nológicos, con el fin de proyectar mejoras

regulación para la seguridad de la informa- en el SI (DeLone y McLean, 2003), y desde

ción demandan de la pyme perfeccionar una mirada organizacional, en la manera

la manera de administrar los recursos de de revelar los datos y salvaguardar la infor-

información empresarial (Gupta y Ham- mación (Markus y Mao, 2004).

mond, 2005). Los gerentes requieren un El objetivo de este trabajo es de tipo corre-

conocimiento amplio en seguridad de la lacional con enfoque cuantitativo, ya que

información para garantizar la toma de tiene como propósito determinar empírica-

decisiones sobre sistema y tecnologías de mente el grado de influencia que hay entre

la información (Gheorghe, 2010; Parsons et las variables gestión de la seguridad (parti-

al., 2014), más aún cuando el mismo usuario cipación del usuario y factores tecnológicos)

del SI puede poner en riesgo la organización y gestión organizativa (planificación del SI

inadvertida o deliberadamente al divulgar y dirección organizacional) con el desem-

contraseñas o ser víctima de software peño del control en el SI. Las fuentes de

malicioso o malitencionado (malware o información utilizadas fueron primarias.

phishing, etc.) (Parsons et al., 2014). Por ello, la pregunta de investigación que se

La presente investigación parte de los trata de responder es la siguiente: ¿el des-

estudios realizados por Spears y Barki (2010), empeño del control del Sí está influenciado

Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 | | 81

Omar Javier Solano Rodríguez, Domingo García Pérez de Lema , Juan Jesús Bernal

por la participación del usuario final y por aplicaciones tecnológicas que no cuentan

los procesos y la gestión administrativa de con una gestión adecuada de seguridad

la empresa? Para responder a la pregunta de (Ramírez, 2012). Por esta razón, la gestión

investigación, se ha desarrollado un estudio de seguridad de la información se convierte

empírico, recogida de datos con una encuesta en una tarea importante y primordial para

a 107 directivos y usuarios de las pymes, las empresas (Nazareth y Choi, 2015; Sin-

con la proposición de cuatro hipótesis que dhuja, 2014). Labor que debe ser comple-

serán testadas mediante regresiones linea- mentada con modelos de control y estrategia

les, que permiten estadísticamente inferir tecnológicas de TI (Gheorghe, 2010). Por

algunos aspectos relacionados con este tipo consiguiente, la pyme debe garantizar una

de organizaciones. Esta investigación con- estrategia de control, siguiendo técnicas de

tribuye a la literatura sobre la seguridad de modelos que tengan las mejores prácticas

la información, al comprobar la importan- de estándares, como COSO, COBIT,

cia de la participación del usuario final y de ITIL, ISO 27001, 27002 e ISO 38500, entre

la dirección organizacional en el diseño de otros. Un estándar contribuye a advertir las

sistemas de control, a fin de minimizar los amenazas y los riesgos de la empresa en el

riesgos informáticos de la pyme colombiana. SI y a promover una cultura de control y

La estructura del trabajo se divide en cua- de seguridad en la información (Markelj

tro partes: la primera comprende el marco y Bernik, 2012).

teórico con una revisión de la literatura sobre La seguridad de la información no es

la seguridad de la información, la partici- solo cuestión de tener nombres de usuarios

pación del usuario del Sí, la influencia de y contraseñas (Von Solms y Von Solms,

la gestión administrativa, su efecto en el 2004), sino que requiere de reglamentos y

desempeño del control y el planteamiento diversas políticas de privacidad y protec-

de las hipótesis; la segunda corresponde a ción de los datos (Susanto, Almunawar y

la descripción de la metodología utilizada, Tuan, 2011). Además, debe apoyarse en los

donde se describe la muestra y se justifican factores o las herramientas tecnológicas

las variables; la tercera se ha destinado al para documentar las evidencias o rastros

análisis de los resultados; y la última con- de auditoría que dejan los delitos financie-

tiene las principales conclusiones obtenidas, ros e informáticos (Arellano y Castañeda,

que describen las limitaciones y las futuras 2012), los cuales utilizan altos volúme-

líneas de investigación. nes de datos e información para evitar ser

detectados (Kahan, 2006).

En un estudio empírico, Spears y Barki

Marco teórico y (2010) establecieron que el desempeño del

control está asociado con la administra-

estudios empíricos ción del riesgo del SI, el área financiera y

la seguridad de la información. Por tanto,

La seguridad de la información se debe estudiar un enfoque basado en el

y los factores tecnológicos riesgo, dado que permite evaluar su efecto

en el negocio (Borek, Parlikad, Woodall y

como mecanismos de control Tomasella, 2014). Entretanto, la seguridad

El riesgo tecnológico tiene su origen en el de la información en TI permite gestionar

continuo incremento de herramientas y con eficacia los activos de información y

82 | Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 |

El sistema de información y los mecanismos de seguridad

puede minimizar los riesgos que atenten informática (Crossler et al., 2013; Finne,

contra el SI de la empresa (Broderick, 2006). 2000). Ellos inciden en la ocurrencia de

Considerando la base teórica y los estu- errores y en el fraude electrónico (Kraemer

dios empíricos previos presentados, se plan- y Carayon, 2007). Por eso, la educación y

tea la siguiente hipótesis de investigación: formación del usuario debe ser una priori-

dad para la empresa a definir mecanismos

H1: Las herramientas tecnológicas influ- de seguridad y políticas para salvaguardar

yen positivamente en el desempeño del la información (Chi y Wanner, 2011; Mar-

control informático de la pyme. kelj y Bernik, 2012). En una investigación

sobre seguridad informática en las pymes

de Singapur, Ban y Heng (1995) identifican

algunos problemas que están relacionados

El usuario final y el diseño con la sofisticación de la computadora, falta

de controles en el sistema de recursos, técnicos especialistas y altos

costos del hardware y software de oficina.

de información. Dificultades que unidas a la tecnología uti-

El usuario contribuye al control a través del lizada pueden influir en las expectativas de

conjunto de actividades y tareas que desa- los usuarios finales (Shaw, Lee-Partidge y

rrolla en el SI, además de participar en la Ang, 2003) y crear factores de riesgo en la

evaluación del riesgo informático (Barki ejecución de los proyectos de TI (Boehm

y Hartwick, 1994). Esa participación del y Turner, 2005; Boehm, 1991).

usuario se convirtió en un factor impor- Por lo anterior, considerando la base teó-

tante en los proyectos tecnológicos de Sí rica y los estudios empíricos previos, se plan-

(Spears y Barki, 2010). Asimismo, la pyme tea la siguiente hipótesis de investigación:

debe procurar fortalecer en el usuario una

cultura de control que introduzca valores, H2: La participación del usuario en

como la confianza y la honradez (Spears, el diseño y desarrollo de controles del SI

2007), dado que desde la óptica de Chen, influye positivamente en el desempeño del

Dawn y Shaw (2008), el usuario puede ser control informático de la pyme.

el primer nivel de protección para salva-

guardar la información.

Los gerentes y usuarios del SI orien-

tarán el sistema de seguridad de la infor-

La gestión organizativa

mación con mecanismos de control a la del SI y su efecto en el

medida de la empresa (Barki y Hartwick,

2001). Igualmente, deberán establecer un

desempeño del control

enfoque estructurado para la gestión de Gestionar la seguridad de la información

riesgos, basado en actividades integrales, requiere establecer políticas, medidas de

con el fin de analizar los riesgos desde el control y de monitoreo al SI (Chang, 2013).

nivel estratégico hasta el nivel táctico de Procesos que se deben articular a la gestión

la organización (Ross, 2008). organizacional mediante actividades de

Los estudios empíricos han estable- planificación y dirección organizacional de

cido que los usuarios del SI son el eslabón la empresa (Barki y Hartwick, 1989). Las

más débil dentro del sistema de seguridad directivas de la empresa deberán centrar un

Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 | | 83

Omar Javier Solano Rodríguez, Domingo García Pérez de Lema , Juan Jesús Bernal

mayor esfuerzo en definir tareas que velen se minimizan en las inversiones de TI y en

por la autoeficacia, el liderazgo y el apoyo a su entorno empresarial y tecnológico (Alter

los procesos de gestión tecnológica (Petter, y Sherer, 2004). En otro estudio, se estable-

DeLone y McLean, 2013). La implementa- ció que las empresas con mayor dedicación

ción de las políticas de seguridad informá- a la planificación del Sí mejoran el desem-

tica deberá suponer la fijación de roles, la peño organizacional (Medina, García y De

coordinación y revisión de procesos técnicos la Garza Ramos,, 2009). La planificación de

que ayuden a salvaguardar la información TI como característica de los proyectos es

(ISO 27002). La ISO 27000 es una serie bien un factor determinante para medir el efecto

establecida de los estándares de seguridad de del SI (Petter et al., 2013) y el desempeño

la información (Beckers, Schmidt, Küster y en el control (Byrd, Lewis y Bradley, 2006).

Faßbender, 2011) Considerando la base teórica y los estu-

Estos procesos integrados a las activida- dios empíricos previos, se plantean las

des de los usuarios finales del SI permiten siguientes hipótesis de investigación:

lograr mayor efectividad en la implementa-

ción del SI y una mejora en el desempeño del H3: La planificación del SI influye positi-

control (Premkumar y King, 1992). En un vamente en el desempeño del control infor-

estudio empírico, Kankanhalli, Teo, Tan y mático de la pyme.

Wei (2003) encontraron que las empresas que

brindan apoyo a las actividades de dirección H4: La dirección organizacional influye

y al desarrollo de los proyectos tecnológicos positivamente en el desempeño del control

sus esfuerzos de prevención para minimizar informático de la pyme.

el riesgo de los SI/TI son más efectivos. Por

otro lado, si esos apoyos de la dirección orga- El modelo y las hipótesis se muestran

nizacional son efectivos, los niveles de riesgos en la figura 1.

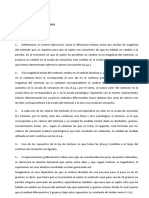

Figura No. 1. Modelo teórico.

Gestión Seguridad SI

Participacion del

usuario

Variables

H1 de control

Factores

tecnológicos

H2 Tamaño

Desempeño del

Gestión organizativa Control en el SI

H3 Edad

Planificación del SI

H4

Dirección

organizacional

84 | Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 |

El sistema de información y los mecanismos de seguridad

Metodología Medición de variables

Obtención de la muestra La participación del usuario final se refiere

y recolección de datos a la intervención que tiene este en las fases

de implementación del SI, el diseño y desa-

Las empresas objeto del estudio son pymes rrollo de controles para mitigar los riesgos

formalmente constituidas, pertenecientes a de seguridad al SI (Spears, 2007). Variables

la industria, la construcción, el comercio y como el requerimiento de los usuarios, la

los servicios, y ubicadas Cali (Colombia). planificación, el análisis, el diseño del SI

El tamaño muestral fue determinado para y el control de los recursos son factores

lograr que el margen de error máximo de importantes de medición (Bowman, Davis

9.5 % para la estimación de una proporción y Wetherbe, 1983; King y Zmud, 1981). La

de elementos (p = q) fuese inferior a 50 % participación del usuario en la implemen-

con un nivel de confianza de 95 %. Se utilizó tación de la seguridad de la información

una muestra de 107 empresas. En la muestra y el diseño de los controles de seguridad

se incluyen empresas denominadas pequeñas son variables importantes (Spears y Barki,

(58 %) y medianas (42 %) empresas (pymes). 2010). Los factores tecnológicos hacen refe-

Dentro de cada estrato la selección se rencia al efecto de la TI en la seguridad de

hizo mediante un muestreo aleatorio simple. la información. A menudo son indirectos y

La recolección de los datos se realizó entre se ven influenciados por los factores de tipo

los meses de julio a septiembre de 2012, a organizacional (Petter et al., 2013). La tec-

través de una empresa de investigación de nología requiere estar apoyada de prácticas

mercados contratada por la Universidad de control y un mayor conocimiento de los

del Valle, dentro del proyecto de investi- empleados (Abu-Musa, 2006). La planifica-

gación denominado Diseño de un modelo ción del SI como característica de los pro-

de control informático para las pymes en la yectos de TI es un factor determinante para

ciudad de Cali, que aparte de los riesgos y medir el SI (Petter et al., 2013). La planifi-

modelos informáticos, trató otras temáti- cación es importante en los requerimientos

cas, como TIC y seguridad de la informa- de los usuarios, el análisis y diseño de los SI

ción, tecnología, calidad de la información y en el control de los recursos (Bowman et

y del uso de la información. El instrumento al., 1983; King y Zmud, 1981). Estas varia-

utilizado fue una encuesta estructurada, la bles se muestran también en el estudio de

cual se aplicó personalmente a los gerentes, Byrd et al. (2006). La planificación como

jefes de sistemas de las empresas y usuarios herramienta de gestión debe contribuir al

del sistema de información. Para la elabo- desarrollo de las tecnologías de la informa-

ración del artículo, fue indispensable reali- ción y su alineación con las necesidades de

zar los cálculos necesarios que armonizaron la organización (King y Teo, 1996; Segars,

los pesos de la distribución en la encuesta Grover y Teng, 1998). También, facilita el

con los reales en la población, mediante la éxito de los proyectos informáticos y mejora

respectiva ponderación. la calidad de los SI (Ginzberg, 1981; Gro-

ver y Lyytinen, 2015).

Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 | | 85

Omar Javier Solano Rodríguez, Domingo García Pérez de Lema , Juan Jesús Bernal

En cuanto a la dirección organizacional, 2012 . Esta variable ha sido utilizada por

centra su atención en la compatibilidad de Yasuda (2005) y Holmes y Nicholls (1989).

tareas, la autoeficacia, el apoyo a los pro-

cesos de gestión (Petter et al., 2013). El

apoyo a la dirección organizacional puede

tener un efecto en el desempeño del con-

El modelo

trol y en el éxito de la implementación del La ecuación 1 muestra el modelo teórico

SI (Chatterjee, Grewal y Sambamurthy, considerado para contrastar las hipótesis

2002; Choe, 1996). Por otro lado, la varia- planteadas en este trabajo, donde Yi es la

ble independiente desempeño del control se variable dependiente, que según el caso son

refiere a la percepción de los usuarios con participación del usuario, factores tecnoló-

una mayor seguridad en el SI y mejores gicos, planeación del SI, direccionamiento

niveles de controles para mitigar los riesgos organizacional, y donde el desempeño del

de seguridad al Sí (Spears y Barki, 2010). control SI es la variable independiente.

Las mediciones de los controles de segu- Las variables de control son el tamaño y la

ridad fueron usadas por Spears y Barki edad de la pyme.

(2010) y Spears (2007), quienes señalaron

el grado de las deficiencias en el diseño, los Yi = b 0+b1Desempeño del Control

errores en la ejecución del control y las efi- SIi+b2Tamañoi+b3Edadi+£i

ciencias o mejoras del control al SI. Para

Whitman y Mattord (2012), la planifica-

ción de la seguridad, la gestión de riesgos,

la selección de la tecnología de seguridad,

Fiabilidad y validez

el monitoreo del desempeño y manteni- En este apartado se describen las variables

miento de los controles, entre otros, esta- utilizadas y se analizan estadísticamente la

rán a cargo de los directivos de seguridad. robustez de los constructos, con el fin de

Con respecto a las variables de control, se dar validez a los resultados obtenidos. En la

consideraron dos que facilitarán el control tabla 1 se observa la consistencia interna del

de la información: tamaño y edad. Con res- constructo, con respecto a la fiabilidad del

pecto a la variable tamaño, esta se midió a instrumento de medición se utilizó el Alfa

través del número medio de empleados de de Cronbach. Además, se tomó la decisión

2012 en forma logarítmica. El número de de eliminar las cargas factoriales por debajo

empleados ha sido utilizado como medida de 0.5. En este trabajo, se consideraron las

de tamaño en este tipo de trabajos, entre siguientes variables de control: tamaño:

otros: Bjørnenak (1997) y Merchant (1984). medido a partir del número de empleados

Sobre la variable edad, fue medida a través de la pyme; edad: se mide la variable con-

del número de años transcurridos desde la tinua número de años de funcionamiento

constitución o inicio de la actividad hasta de la empresa hasta la actualidad.

86 | Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 |

El sistema de información y los mecanismos de seguridad

Tabla No. 1. Consistencia interna y validez de los constructos

Carga Alfa de Sig.

Variable Indicador KMO

factorial Cronbach Bartlett

Participación en la identificación del

0.885

control del riesgo

Participación del Participación en la seguridad del SI 0.864

0.883 0.000 0.772

usuario Participación en proyectos tecnológicos 0.889

Participación en la ejecución de pruebas

0.812

de control

Desarrollo del software e interfaz del

0.809

usuario

Factores Herramientas tecnológicas y de

0.859 0.708 0.000 0.637

tecnológicos seguridad informática

Infraestructura tecnológica (redes-

0.723

protocolos de seguridad)

Control al SI 0.738

Control de recursos del SI 0.750

Planeación del SI 0.694 0.000 0.791

Metodología de desarrollo 0.746

Estrategia SI/TI 0.695

Apoyo a la gestión tecnológica 0.794

Apoyo y control a los procesos del SI 0.758

Dirección

Apoyo a la estrategias SI 0.848 0.817 0.000 0.800

organizacional

Atención a compatibilidad de tareas 0.812

Participación en proyectos tecnológicos 0.889

Control y procedimentos de acceso al SI 0.871

Desempeño del Segregación de funciones en el SI 0.802

0.739 0.000 0.658

control SI Políticas de seguridad y de acceso al

0.780

sistema

Resultados y discusión dirección organizacional apoya y controla

Resultado descriptivo los procesos tecnológicos, medidos por el

“mejoramiento de los procesos” (4.45); la

A efectos de facilitar una mayor com- “estrategia de los SI/TI” (4.42) en la planea-

prensión de los resultados, en la tabla 2 se ción del SI y la participación del usuario

muestran los descriptivos de las variables en proyectos tecnológicos (4.30). De forma

utilizadas en el estudio. Se puede observar contraria los menos valorados fueron los

que los ítems que obtienen una mayor valo- siguientes: la “metodología de desarrollo”

ración (en una escala de 1 a 5) por parte de (3.38); el “control de los recursos del SI”

las pymes colombianas de Cali estudiadas (3.56) y las “infraestructuras de TI” (3.61);

son “la participación en la seguridad del y las habilidades de programadores y segu-

Sí” con una puntuación media de 4.45; la ridad del SI (3.36).

Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 | | 87

Omar Javier Solano Rodríguez, Domingo García Pérez de Lema , Juan Jesús Bernal

Tabla No. 2. Descriptivo de las variables utilizadas

Desviación

Variable Indicador Cuestionario Media Min. Máx.

estándar

Participación en la Participa el usuario en

identificación del riesgo en identificar posibles riesgos 4.29 0.765 1 5

el SI en el ambiente informático

Se tienen en cuenta sus

Participación en la seguridad opiniones para el diseño

4.45 0.717 1 5

del SI del sistema de seguridad

Participación informático de la empresa

del usuario Se ha tenido en cuenta su

Participación en proyectos participación como usuario

4.30 0.871 1 5

tecnológicos del SI en el desarrollo de

proyectos tecnológicos

Participa como usuario

Participación en la ejecución

en las pruebas del nuevo 4.17 0.830 1 5

de pruebas de control

sistema por implementar

Considera que el desarrollo

del proyecto de sistemas

Desarrollo del software y la

ha contribuido al desarrollo 4.07 0.984 1 5

interfaz del usuario

de la interfaz con las

expectativas del usuario

La seguridad en el

Factores sistema es fiable y los

Habilidad de programadores

tecnológicos programadores poseen 3.63 1.363 1 5

y de seguridad del SI

habilidad en el manejo del

software

La empresa tiene una

Infraestructura TI (redes- infraestructura tecnológica

3.61 1.203 1 5

protocolos de seguridad) para alcanzar los objetivos

de la empresa

En la planeación de un

proyecto SI, hay supervisión

Control al SI 30.90 1.027 1 5

de los equipos y un

adecuado control al SI

Cree que la empresa

planifica y ejerce control de

Control de recursos del SI 3.56 1.260 1 5

los recursos que utilizan los

Planeación usuarios del SI

del SI Considera que hay

metodología de desarrollo

Metodología de desarrollo 3.38 1.24 1 5

para la implementación del

sistema de información

El SI es producto del análisis

de proyectos tecnológicos a

Estrategia SI/TI 4.42 0.630 2 5

fin de apoyar las estrategias

de la empresa

88 | Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 |

El sistema de información y los mecanismos de seguridad

Desviación

Variable Indicador Cuestionario Media Min. Máx.

estándar

Considera que la dirección

de la empresa apoya la

Apoyo a la gestión

gestión en TIC con el fin de 30.95 0.829 1 5

tecnológica

generar eficiencia y eficacia

en el SI

Cree que el apoyo

administrativo TI

Apoyo y control a los

contribuye al control de los 4.45 0.717 1 5

procesos del SI

procesos de los proyectos

Dirección tecnológicos

organizacional

La dirección lidera

acciones para apoyar los

Apoyo a la estrategias SI 4.17 0.830 1 5

planes y objetivos del giro

tecnológico de la empresa

La dirección organizacional

presta atención y apoyo a

Atención a compactibilidad

las actividades (tareas) de 4.21 0.774 1 5

de tareas

los usuarios durante el ciclo

del nuevo SI

El usuario en general se

Control y procedimientos de encuentra satisfecho con

4.21 0.774 1 5

acceso al SI el sistema, percibe un

adecuado control

Considera alta la

Desempeño Segregación de funciones

concentración de las 30.90 1.027 1 5

del control SI en el SI

funciones en el SI

Las políticas y normas

Políticas de seguridad y de implementadas mejoran el

4.40 0.889 1 5

acceso al sistema desempeño del sistema y

de los usuarios

En la tabla 3, se describen las frecuencias de las variables relacionadas con la seguridad

informática utilizadas en la encuesta.

Tabla No. 3. Descriptivo de frecuencias-preguntas

relacionadas con la seguridad de la Información

N.º % %

Pregunta del cuestionario Frecuencia %

pregunta válido acumulado

Los empleados de la empresa son capacitados en seguridad informática

Sí 50.0 460.7 460.7 460.7

1 No 56.0 52.3 52.3 99.1

No sabe 1.0 00.9 00.9 100.0

Total 107 100 100

Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 | | 89

Omar Javier Solano Rodríguez, Domingo García Pérez de Lema , Juan Jesús Bernal

N.º % %

Pregunta del cuestionario Frecuencia %

pregunta válido acumulado

Mencione los incidentes de seguridad informática que ha tenido la empresa

Infecciones informática 30.0 28.0 28.0 28.0

Robo de datos 59.0 55.1 55.1 83.2

2

Pérdida de información accidental 1.0 00.9 00.9 84.1

No sabe 16.0 15.0 15.0 99.1

Total 107 1 0 0

Quién es notificado en caso de incidentes de seguridad

No hay una política definida a quién reportar 7.0 6.5 6.5 6.5

Jefe de área o departamento 46.0 43.0 43.0 49.5

Jefe de sistemas 29.0 27.1 27.1 760.6

Gerente 17.0 150.9 150.9 92.5

3

Equipo de atención de incidentes 1.0 00.9 00.9 93.5

Empresa o persona que presta el servicio de

4.0 30.7 30.7 97.2

outsourcing

Otro 3.0 20.8 20.8 100.0

Total 107 100 100

Cuál es fuente generadora de riesgo

Interna 64.0 590.8 590.8 590.8

Externa 40.0 37.4 37.4 97.2

4

Ninguna 1.0 00.9 00.9 98.1

No sabe 2.0 10.9 10.9 100.0

Total 107 100 100

Metodologías o modelos de gestión implementados en la empresa

ITIL 4.0 30.7 30.7 30.7

COBIT 3.0 20.8 20.8 6.5

5

Ninguno 86.0 80.4 80.4 860.9

No sabe 14.0 13.1 13.1 100.0

Total 107 100 100

Principales obstáculos para el desarrollo de la seguridad informática

Falta de apoyo directivo 10.0 9.3 9.3 9.3

Falta de personal calificado 5.0 4.7 4.7 14.0

Falta de recursos económicos 20.0 180.7 180.7 320.7

Desconocimiento sobre seguridad informática 27.0 25,2 25,2 570.9

6

Falta de colaboración entre las áreas 5.0 4.7 4.7 620.6

Otros 3.0 20.8 20.8 65,4

No tiene 27.0 25,2 25,2 900.7

No sabe 10.0 9.3 9.3 100.0

Total 107 100 100

90 | Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 |

El sistema de información y los mecanismos de seguridad

Se puede observar que 52 .3 % de modelos de control informático: ITIL

los encuestados no son capacitados (30.7 %), COBIT (20.8 %) y de los

en seguridad informática; la mayor encuestados 80.4 % respondió que no han

incidencia de seguridad informática ha adoptado o implementado ningún modelo

sido el robo de datos (55.1 %) seguido de control. No obstante, en el análisis del

de las infecciones por virus informático estudio empírico, se logra establecer que hay

(28 %); la mayor fuente generadora de conciencia de la necesidad de salvaguardar

riesgo es de tipo interno (590.8 %), es decir, la información y de la participación de

concebida por los mismos empleados; los los usuarios de la gestión en la seguridad

principales obstáculos para el desarrollo del riesgo informático. Igualmente,

de una efectiva seguridad informática es consideran el principal obstáculo para el

el desconocimiento y la falta de recursos desarrollo de la seguridad de la información

en la pyme. Finalmente, las empresas han el desconocimiento del tema y la falta de

implementado o adoptado los siguientes recursos económicos para su inversión.

Tabla No. 4. Factores de efecto de las variables en la gestión de la

seguridad y organizacional en el desempeño del control al SI

Gestión seguridad de la informacón Gestión organizacional

Participación del Dirección

Factor tecnológico Planeación del SI

usuario organizacional

Desempeño del control 00.740*** 0.477*** 00.635*** 00.850***

SI (11.141) (50.777) (8.542) (16.557)

–0.090 0.276** 0.139* –0.062

Tamaño

(–1.365) (3.336) (10.876) (–1.207)

-0.068 –0.057 0.174* –0.082

Edad

(–1.023) (–00.692) (2.334) (–1594)

VIF más alto 1.011 1.008 1.008 1.011

F 420.781 150.819 27.325 94.310

R2 ajustado 0.547 0.301 0.434 00.729

Junto a cada coeficiente estandarizado, entre paréntesis, valor del estadístico t-student.

* p ≤ 0.1; ** p ≤ 0.05; *** p ≤ 0.01

Para verificar las hipótesis planteadas Diamantopoulos y Winklhofer, 2001). En

en el trabajo de investigación empírico, se la tabla 3, se observan los resultados de las

diseñaron modelos básicos de regresión, a estimaciones realizadas del modelo, donde

fin de cuantificar la relación existente entre se examinan las relaciones entre las varia-

las variables analizadas. Las estimaciones bles dependientes (participación del usua-

se realizan a partir de regresiones lineales rio, factores tecnológicos, planeación del

multivariantes por mínimos cuadrados ordi- SI, dirección organizacional) y la variable

narios (MCO). Inicialmente se comprueba independiente: desempeño del control SI.

el factor de inflación de la varianza (VIF), A continuación, se describen con mayor

a fin de descartar presencia de multicoli- detalle los resultados por tipo de variable

nealidad (Diamantopoulos y Siguaw, 2006; observada.

Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 | | 91

Omar Javier Solano Rodríguez, Domingo García Pérez de Lema , Juan Jesús Bernal

Modelo 1: Medición de la sistema de seguridad informático requiere

una mezcla de tecnología, políticas y pro-

participación del usuario cedimientos (Gupta y Hammond, 2005).

Participación del usuarioi = β0+β1 x des-

empeño del control SI + β2 x tamañoi + β3

edadi + £i

La regresión (participación del usuario)

Modelo 3: Medición de

muestra como resultado un coeficiente posi- la planeación del SI

tivo y estadísticamente significativo para la

variable desempeño del control SI (00.740; Planeación del SIi = β0+β1 x desempeño

p ≤ 0.01). Esto indica que la pyme que logra del control SI + β2 x tamañoi + β3 edadi + £i

que el usuario final participe en el diseño En la regresión (Planeación del SI) se

de requerimientos y propuesta de contro- aprecia un coeficiente positivo y estadís-

les al SI se garantiza un mejor desempeño ticamente significativo con el desempeño

del control. Se corrobora la hipótesis H1 y del control SI (00.635***). Por tanto, se

se confirma los resultados de Kankanha- acepta la hipótesis H3. Es decir, las pymes

lli et al. (2003). Además, se comprueba la que utilizan como herramienta de gestión

validez global del modelo, ya que la F tuvo la planeación contribuye al desempeño

un valor de 420.781 (p ≤ 0.01). Los usuarios del sistema y mejoramiento de los contro-

del SI son un recurso importante para la les. Las pymes deberán tener presente que

empresa, dado que contribuye a la seguri- no pueden ser tan dependientes de los SI

dad del SI, proporciona medidas y el cono- y de la seguridad del sistema con el fin de

cimiento necesario para la protección de la lograr ventajas estratégica (Mithas, Rama-

información y de los procesos sensibles del subbu y Sambamurthy, 2011; Mithas, Tafti,

negocio (Spears y Barki, 2010), aspectos que Bardhan, & Goh, 2012). Además, la pyme

se deben dar en la fase de planeación del deberá adelantar estudios que le ayuden a

SI y su implementación. establecer esos mecanismos de planeación

estratégica del SI, con el fin de mejorar el

desempeño organizacional y de control

(Gupta y Hammond, 2005).

Modelo 2: Medición del

factor tecnológico

Factor tecnológicoi = β0+β1 x desempeño

Modelo 4: Medición de la

del control SI + β2 x tamañoi + β3 edadi + £i dirección organizacional

En la regresión (factor tecnológico) se

aprecia un coeficiente positivo y estadísti- Dirección organizacionali = β0+β1 x des-

camente significativo con el desempeño del empeño del control SI + β2 x tamañoi + β3

control SI (0.477***). Por tanto, se acepta edadi + £i

la hipótesis H2 . Es decir, las pymes que se Para esta relación (Dirección organiza-

preocupan más por tener herramientas tec- cional), se encuentra un estadístico positivo

nológicas tienen un efecto positivo mayor y altamente significativo (00.850; p ≤ 0.01),

en el desempeño del control al SI. También lo cual indica que un buen acompañamiento

se desprende de este análisis que un buen de las directivas contribuye a que la pyme

92 | Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 |

El sistema de información y los mecanismos de seguridad

esté satisfecha con el cumplimiento de los Conclusiones

objetivos de control que se adopten en el

SI. Estos resultados permiten aceptar la El objetivo de este trabajo fue determinar

cuarta hipótesis (H4) planteada. Las pymes el grado de la influencia que hay entre las

que cuentan con un mayor apoyo por parte variables de gestión de la seguridad (partici-

de la dirección de la empresa obtienen una pación del usuario y factores tecnológicos),

mayor desempeño en el SI (Petter, DeLone la gestión organizativa (planificación del SI

y McLean, 2008). La dirección de la empresa y dirección organizacional) y el desempeño

debe dar a conocer a los usuarios las polí- del control en el SI, con el fin de prevenir

ticas y los procedimientos para contribuir los delitos y riesgos informáticos en la pyme

a una mayor seguridad de la información colombiana. En este sentido, los principa-

y evitar cierta aversión al riesgo (Parsons les aportes del trabajo son las siguientes:1)

et al., 2014). Minimizar los riesgos del SI Las directivas de las pymes de Cali (Colom-

implica seguimiento, análisis de informes bia) son conscientes de la importancia que

y rendición de cuenta como mecanismos tiene el usuario en el diseño y desarrollo de

de control (Gheorghe, 2010, 2011). controles informáticos. 2) Es trascendental

Al analizar de manera general los resul- que los usuarios participen en el diseño de

tados del modelo planteado, es necesario ciertos controles de seguridad. Los usua-

resaltar que, si bien se observa la influencia rios solo pueden participar en los frentes

positiva y altamente significativa del desem- de su competencia: la seguridad a nivel de

peño del control en cada una de las variables máquina, a nivel de programa fuente, a

de gestión de seguridad en la información nivel de modelo de datos e incluso a nivel

y organizacional, se debe ser prudente al de parametrización puede no ser accesible a

extrapolar los resultados de la presente un usuario “final”. 3) La pyme para contra-

investigación, ya que los R 2 ajustados no rrestar el riesgo informático deberá tomar

son tan representativos en las variables fac- acciones que lleven a su mitigación, bien

tor tecnológicos (0.301) y planeación del adoptando modelos de control existentes,

SI (0.434). No obstante, para las variables bien aprovechando herramientas tecnoló-

“participación del usuario” (0.547) y “direc- gicas existentes. 4) Los factores y las herra-

ción organizacional” (00.729), los resultados mientas tecnológicas influyen de manera

significan que un alto porcentaje de estas significativa en el desempeño del control y

dos variables son explicadas por el modelo. de la organización. 5) En el estudio empí-

De igual manera es importante señalar rico, ni el tamaño ni la edad de la empresa

que, en el caso del tamaño de la pyme, se aparecen como factores que inciden en la

encontró un efecto significativo sobre los eficiencia y eficacia sobre el desempeño de

factores tecnológicos y la planificación del los controles en la organización.

SI, en relación con la edad se refleja una En general, las pymes tienen las mismas

influencia significativa en la planeación oportunidades de beneficiarse de las herra-

del SI y negativa en las variables “partici- mientas tecnológicas y de los estándares de

pación del usuario”, “factor tecnológico” controles establecidos, como COBIT, las

y en la “dirección organizacional”, lo cual ISO y los factores, que garantizan la segu-

podría indicar que, a mayor antigüedad de ridad de la información, como los defini-

la empresa, mayor es el riesgo informático. dos en la norma ISO27001 y las prácticas de

seguridad en la norma ISO27002. Además,

Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 | | 93

Omar Javier Solano Rodríguez, Domingo García Pérez de Lema , Juan Jesús Bernal

en un plano ideal, la infraestructura tec- datos, parches de software y actualizacio-

nológica debería apoyar la estrategia de los nes, etc. (Chi y Wanner, 2011). Una polí-

negocios y de los SI de la empresa, dado tica de uso aceptable de calidad tiene que

que las nuevas tecnologías de información establecer claramente las consecuencias

tienen un potente efecto en la estrategia del de no seguir la política de seguridad de la

negocio y en los servicios que se pueden organización (Xu, 2011).

ofrecer a la pyme (Gable, Sedera y Chan, Los estudios futuros deberían estudiar el

2003; Stratman y Roth, 2002). diseño de un instrumento de control al SI,

Los resultados obtenidos permiten inferir considerando la diversidad de la empresa,

que el apoyo de la dirección de la empresa el sector, el tamaño y las necesidades de las

en la implementación del sistema mejora el pymes. Estas empresas necesitan soluciones

control y la calidad del SI (Solano Rodrí- de seguridad ajustadas al tipo de organiza-

guez, García Pérez de Lema y Bernal, 2014). ción, factores tecnológicos y regulación del

Además, sus indicadores de productividad, país (He, 2013). Asimismo, es importante

toma de decisiones y costos se verán afec- reflexionar sobre el tipo de actividad comer-

tados positivamente en el rendimiento de cial, tamaño y antigüedad de la pyme, ya

la organización (DeLone y McLean, 2003; que pueden ser usados para definir mode-

Gable, Sedera y Chan, 2003) y el desem- los empíricos que aporten un nuevo enfo-

peño del control. También se concluye que de control informático. Además de

que las pymes que invierten en tecnología estudiar cómo aumentar la conciencia de

y tienen una mayor infraestructura tecno- los empleados para que la empresa adopte

lógica con metodologías de desarrollo de un marco de seguridad que supervise de

proyectos mejoran los resultados de infor- forma proactiva y preventiva los posibles

mación (Karat y Karat, 2003), optimizan ataques y amenazas informáticas.

el monitoreo y controlan el nivel de riesgo Finalmente, este no es un estudio con-

tecnológico a través de su infraestructura cluido, si bien la evaluación de la partici-

tecnológica (hardware, software) y aque- pación del usuario y de la dirección de la

llos factores que corresponden al factor empresa en la gestión de la seguridad de

humano. Riesgo tecnológico que se puede la información se ha venido estudiando de

originar producto del continuo incremento manera sistemática como un tema clave

de herramientas y de aplicaciones tecnoló- (Thatcher y Oliver, 2001), hay poco con-

gicas que no cuentan con una gestión ade- senso entre investigadores sobre la mejor

cuada (Ramírez, 2012). manera de medir el efecto de la seguridad

El control de la seguridad de la infor- de información en la pyme, por tanto, esta

mación es una cualidad altamente técnica investigación es un proceso que se orientará

y ciertos mecanismos de seguridad no sue- a identificar cómo los factores de implemen-

len ser interpretables por los usuarios (Ray, tación y de desempeño del control pueden

Ow y Kim, 2011), dado que las herramien- afectar el desarrollo de las organizaciones,

tas para la evaluación de riesgos informá- aun cuando en la pyme el crecimiento de

ticos son altamente sofisticados (Lupu, las aplicaciones de e-business y e-commerce

Neagu y Minea, 2013). La pyme necesita también presentan abundantes oportuni-

desarrollar la configuración de la privaci- dades para el acceso no autorizado al SI

dad y políticas relacionadas con el uso del (Brooks, Riley Jr y Thomas, 2005).

sistema, como contraseñas, seguridad de

94 | Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 |

El sistema de información y los mecanismos de seguridad

Agradecimientos context establishment and asset identification

of the ISO 27000 in the field of cloud compu-

Los autores agradecen el apoyo institucional ting. Ponencia presentada en la Availability,

a la Universidad del Valle y la Universidad Reliability and Security (ARES), 2011 Sixth

Politécnica de Cartagena (España). Espe- International Conference on.

cialmente a la primera por la financiación Bjørnenak, T. (1997). Diffusion and accou-

del proyecto de onvestigación N.º CI8095. nting: The case of ABC in Norway. Ma-

nagement Accounting Research, 8(1), 3-17.

Boehm, B. (1991). Software risk manage-

Referencias ment: principles and practices. IEEE Soft-

ware, 8(1), 32-41.

Abu-Musa, A. A. (2006). Perceived security Boehm, B. y Turner, R. (2005). Management

threats of computerized accounting infor- challenges to implementing agile processes

mation systems in the Egyptian banking in traditional development organizations.

industry. Journal of Information Systems, IEEE Software, 22(5), 30-39.

20(1), 187-203. Borek, A., Parlikad, A. K., Woodall, P. y To-

Alter, S. y Sherer, S. A. (2004). A general, but masella, M. (2014). A risk based model for

readily adaptable model of information sys- quantifying the impact of information qua-

tem risk. Communications of the Association lity. Computers in Industry, 65(2), 354-366.

for Information Systems, 14(1), 1-30. Bowman, B., Davis, G. y Wetherbe, J. (1983).

Arellano, L. E. y Castañeda, C. M. (2012). Three stage model of MIS planning. Infor-

La cadena de custodia informático-forense. mation & Management, 6(1), 11-25.

Cuaderno Activa, 3(3), 67-81. Broderick, J. S. (2006). ISMS, security stan-

Ban, L. Y. y Heng, G. M. (1995). Computer dards and security regulations. Informa-

security issues in small and medium-sized tion Security Technical Report, 11(1), 26-31.

enterprises. Singapore Management Review, Brooks, R. C., Riley Jr, R. A. y Thomas, J.

17(1), 15-29. (2005). Detecting and preventing the finan-

Barki, H. y Hartwick, J. (1989). Rethinking cing of terrorist activities: A role for gover-

the concept of user involvement. MIS Quar- nment accountants. The Journal of Govern-

terly, 13(1), 53-63. ment Financial Management, 54(1), 12-18.

Barki, H. y Hartwick, J. (1994). Measuring Byrd, T. A., Lewis, B. R. y Bradley, R. V.

user participation, user involvement, and (2006). IS infrastructure: The influence of

user attitude. MIS Quarterly, 18(1), 59-82. senior IT leadership and strategic informa-

Barki, H. y Hartwick, J. (2001). Interpersonal tion systems planning. Journal of Computer

conflict and its management in informa- Information Systems, 47(1), 101-113.

tion system development. MIS Quarterly, Crossler, R. E., Johnston, A. C., Lowry, P.

25(2), 195-228. B., Hu, Q., Warkentin, M. y Baskerville,

Baroudi, J. J., Olson, M. H. y Ives, B. (1986). R. (2013). Future directions for behavioral

An empirical study of the impact of user information security research. Computers &

involvement on system usage and infor- Security, 32, 90-101.

mation satisfaction. Communications of the Chang, H. (2013). Is ISMS for financial or-

ACM, 29(3), 232-238. ganizations effective on their business?

Beckers, K., Schmidt, H., Kuster, J. C. y Faß- Mathematical and Computer Modelling,

bender, S. (2011). Pattern-based support for 58(1), 79-84.

Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 | | 95

Omar Javier Solano Rodríguez, Domingo García Pérez de Lema , Juan Jesús Bernal

Chatterjee, D., Grewal, R. y Sambamurthy, aisnet.org %2Ficis2003 %2F48&utm_

V. (2002). Shaping up for e-commerce: medium = PDF&utm_

institutional enablers of the organizatio- campaign = PDFCoverPages

nal assimilation of web technologies. Mis Gheorghe, M. (2010). Audit Methodology

Quarterly, 26(2), 65-89. for IT Governance. Informatica Econo-

Chen, C. C., Dawn Medlin, B. y Shaw, R. mica, 14(1), 32. -42.

S. (2008). A cross-cultural investigation of Gheorghe, M. (2011). Risk Management in

situational information security awareness IT Governance Framework. Economia. Se-

programs. Information Management & ria Management, 14(2), 545-552.

Computer Security, 16(4), 360-376. Ginzberg, M. J. (1981). Key recurrent issues

Chi, M. y Wanner, R. (2011). Security policy in the MIS implementation process. MIS

and social media use. Recuperado de http:// Quarterly, 5(2), 47-59.

www.sans.org/reading-room/whitepapers/ Grover, V. y Lyytinen, K. (2015). New state of

policyissues/reducing-risks-social-media- play in information systems research: The

organization-33749 push to the edges. MIS Quarterly, 39(2),

Choe, J. M. (1996). The relationships among 271-296.

performance of accounting information sys- Gupta, A. y Hammond, R. (2005). Informa-

tems, influence factors, and evolution level tion systems security issues and decisions

of information systems. Journal of Manage- for small businesses: An empirical exami-

ment Information Systems, 12(4), 215-239. nation. Information Management & Com-

Delone, W. H. y McLean, E. R. (2003). The puter Security, 13(4), 297-310.

DeLone and McLean model of informa- He, W. (2013). A survey of security risks of

tion systems success: a ten-year update. mobile social media through blog mining

Journal of Management Information Sys- and an extensive literature search. Infor-

tems, 19(4), 9-30. mation Management & Computer Security,

Diamantopoulos, A. y Siguaw, J. A. (2006). 21(5), 381-400.

Formative versus reflective indicators in or- Herath, T. y Rao, H. R. (2009). Encouraging

ganizational measure development: A com- information security behaviors in organi-

parison and empirical illustration. British zations: Role of penalties, pressures and

Journal of Management, 17(4), 263-282. perceived effectiveness. Decision Support

Diamantopoulos, A. y Winklhofer, H. M. Systems, 47(2), 154-165.

(2001). Index construction with formati- Holmes, S. y Nicholls, D. (1989). Modelling

ve indicators: An alternative to scale deve- the accounting information requirements

lopment. Journal of Marketing Research, of small businesses. Accounting and Busi-

38(2), 269-277. ness Research, 19(74), 143-150.

Finne, T. (2000). Information systems risk Kahan, S. (2006). Sherlock Holmes enters

management: Key concepts and business accounting: Dramatic increase in fraud

processes. Computers & Security, 19(3), brings more CPA sleuths into the indus-

234-242. try. Accounting Today, 20(8).

Gable, G., Sedera, D. y Chan, T. (2003). Kankanhalli, A., Teo, H. H., Tan, B. C. y

Enterprise systems success: a measure- Wei, K. K. (2003). An integrative study of

ment model. ICIS 2003 Proceedings. Pa- information systems security effectiveness.

per 48. Recuperado de http://aisel.ais- International Journal of Information Mana-

net.org/icis2003/48/?utm_source = aisel. gement, 23(2), 139-154.

96 | Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 |

El sistema de información y los mecanismos de seguridad

Karat, J. y Karat, C. M. (2003). The evolu- para la satisfacción del usuario. Journal of

tion of user-centered focus in the human- Information Systems and Technology Ma-

computer interaction field. IBM Systems nagement, 6(1), 25-44.

Journal, 42(4), 532-541. Merchant, K. A. (1984). Influences on de-

King, W. R. y Teo, T. S. (1996). Key dimen- partmental budgeting: An empirical exami-

sions of facilitators and inhibitors for the nation of a contingency model. Accounting,

strategic use of information technology. Organizations and Society, 9(3), 291-307.

Journal of Management Information Sys- Mithas, S., Ramasubbu, N. y Sambamurthy,

tems, 12(4), 35-53. V. (2011). How information management

King, W. R. y Zmud, R. W. (1981). Mana- capability influences firm performance.

ging information systems: Policy plan- MIS Quarterly, 35(1), 237.

ning, strategic planning and operational Mithas, S., Tafti, A. R., Bardhan, I. y Goh,

planning. ICIS 1981 Proceedings. Pa- J. M. (2012). Information technology and

per 16. Recuperado de http://aisel.ais- firm profitability: mechanisms and empirical

net.org/icis1981/16/?utm_source = aisel. evidence. MIS Quarterly, 36(1), 205-224.

aisnet.org %2Ficis1981 %2F16&utm_ Nazareth, D. L. y Choi, J. (2015). A system

medium = PDF&utm_ dynamics model for information security

campaign = PDFCoverPages management. Information & Management,

Kraemer, S. y Carayon, P. (2007). Human 52(1), 123-134.

errors and violations in computer and in- Parsons, K., McCormac, A., Butavicius, M.,

formation security: The viewpoint of net- Pattinson, M. y Jerram, C. (2014). Determi-

work administrators and security specia- ning employee awareness using the human

lists. Applied Ergonomics, 38(2), 143-154. aspects of information security question-

Kumar, M. (2010). Risk management prac- naire (HAIS-Q). Computers & Security,

tices in global manufacturing investment 42, 165-176.

(Tesis de doctorado, University of Cam- Petter, S., DeLone, W. y McLean, E. (2008).

bridge, Cambridge, Reino Unido). Measuring information systems success:

Lupu, M., Neagu, L. y Minea, V. (2013). models, dimensions, measures, and inte-

Internal audit, risk detection tool for con- rrelationships. European Journal Of Infor-

temporary crisis. Internal Auditing & Risk mation Systems, 17(3), 236-263.

Management, 8(2), 149-158. Petter, S., DeLone, W. y McLean, E. (2013).

Markelj, B. y Bernik, I. (2012). Mobile devi- Information systems success: The quest for

ces and corporate data security. Internatio- the independent variables. Journal of Mana-

nal Journal of Education and Information gement Information Systems, 29(4), 7-62.

Technologies, 6(1), 97-104. Premkumar, G. y King, W. R. (1992). An em-

Markus, M. L. y Mao, J. Y. (2004). Participa- pirical assessment of information systems

tion in development and implementation- planning and the role of information sys-

updating an old, tired concept for today’s tems in organizations. Journal of Manage-

IS contexts. Journal of the Association for ment Information Systems, 9(2), 99-125.

Information Systems, 5(11-12), 14-544. Ramírez, C. A. (2012). Riesgo tecnológico y

Medina Quintero, J. M., García Pedroche, su efecto para las organizaciones, parte I.

E. y De la Garza Ramos, M. I. (2009). In- Seguridad cultura de prevención para TI,

fluencia de los factores de implementación 14. 12-17. Recuperado de http://revista.se-

en la calidad de los sistemas de información guridad.unam.mx/sites/revista.seguridad.

Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 | | 97

Omar Javier Solano Rodríguez, Domingo García Pérez de Lema , Juan Jesús Bernal

unam.mx/files/revistas/pdf/Seguridad- Spears, J. L. y Barki, H. (2010). User parti-

Num14.pdf cipation in information systems security

Ray, S., Ow, T. y Kim, S. S. (2011). Security risk management. MIS Quarterly, 34(3),

assurance: How online service providers 503-522.

can influence security control perceptions Stratman, J. K. y Roth, A. V. (2002). Enter-

and gain trust. Decision Sciences, 42(2), prise resource planning (ERP) competence

391-412. constructs: two-stage multi-item scale de-

Ross, R. (2008). Managing risk from infor- velopment and validation. Decision Scien-

mation systems: An organizational pers- ces, 33(4), 601-628.

pective. Gaithersberg, MD: U.S. Dept. of Susanto, H., Almunawar, M. N. y Tuan, Y.

Commerce, National Institute of Standards C. (2011). Information security manage-

and Technology. ment system standards: A comparative stu-

Segars, A. H., Grover, V. y Teng, J. T. (1998). dy of the big five. International Journal of

Strategic information systems planning: Electrical Computer Sciences, 11(5), 23-29.

Planning system dimensions, internal coalig- Thatcher, M. E. y Oliver, J. R. (2001). The

nment, and implications for planning effec- impact of technology investments on a

tiveness. Decision Sciences, 29(2), 303-341. firm’s production efficiency, product qua-

Shaw, N., Lee-Partidge, J.-E. y Ang, J. S. K. lity, and productivity. Journal of Manage-

(2003). Understanding the hidden dissa- ment Information Systems, 18(2), 17-45.

tisfaction of users toward end-user com- Von Solms, B. y Von Solms, R. (2004). The

puting. Journal of End User Computing, 10 deadly sins of information security ma-

15(2), 1-22. nagement. Computers & Security, 23(5),

Sindhuja, P. N. (2014). Impact of information 371-376.

security initiatives on supply chain perfor- Werlinger, R., Hawkey, K. y Beznosov, K.

mance. Information Management & Com- (2009). An integrated view of human, or-

puter Security, 22(5), 450-473. ganizational, and technological challen-

Solano Rodríguez, O. J., García Pérez de ges of IT security management. Informa-

Lema, D. y Bernal García, J. J. (2014). In- tion Management & Computer Security,

fluencia de la implementación del sistema 17(1), 4-19.

de información sobre el rendimiento en Whitman, M. y Mattord, H. (2012). Princi-

pequeñas y medianas empresas: un estu- ples of information security. Boston, USA:

dio empírico en Colombia. Cuadernos de Cengage Learning.

Administración, 30(52), 31-43. Da Xu, L. (2011). Enterprise systems: state-

Spears, J. L. (2007). End users’ contribution of-the-art and future trends. IEEE transac-

to information security policy effectiveness. tions on industrial informatics, 7(4), 630-640.

Ponencia presentada en la 6th Annual Se- Yasuda, T. (2005). Firm growth, size, age and

curity Conference, Las Vegas, NV. Recupe- behavior in Japanese manufacturing. Small

rado de http://www.isy.vcu.edu/~gdhillon/ Business Economics, 24(1), 1-15.

Old2/secconf/secconf07/PDFs/17.pdf

98 | Punto de Vista | vol. vii | n.º 11 | agosto de 2016 | pp. 77-98 |

Copyright of Revista Punto de Vista is the property of Revista Punto de Vista and its content

may not be copied or emailed to multiple sites or posted to a listserv without the copyright

holder's express written permission. However, users may print, download, or email articles for

individual use.

You might also like

- 0718 0764 Infotec 29 01 00003Document8 pages0718 0764 Infotec 29 01 00003Mavis CristinaNo ratings yet

- Seguridad TI: Análisis casoDocument16 pagesSeguridad TI: Análisis casoELIZABETH SALOME SOBRADO RUIZNo ratings yet

- Sistemas de información y tecnología para la innovaciónDocument6 pagesSistemas de información y tecnología para la innovaciónadrianaNo ratings yet

- Jaiio 2009Document17 pagesJaiio 2009Ramiro Carlos Ingrassia DominguezNo ratings yet

- Auditoria Informatica - Articulo Avance Resultados v1Document17 pagesAuditoria Informatica - Articulo Avance Resultados v1Carlos Daniel Jara HuamánNo ratings yet

- OutDocument17 pagesOutmartayoledisNo ratings yet

- Software ERP - Análisis y Consultoría de Software EmpresarialFrom EverandSoftware ERP - Análisis y Consultoría de Software EmpresarialNo ratings yet

- Politicas Iso y La Influencia en Las Municipalidades Del PeruDocument11 pagesPoliticas Iso y La Influencia en Las Municipalidades Del Peruclaquiy.espgNo ratings yet

- 2021diana Carreño-Diego BernalDocument23 pages2021diana Carreño-Diego BernalHeidy RondonNo ratings yet

- Auditoria Informatica - Articulo Avance v2 o 3 o 4Document28 pagesAuditoria Informatica - Articulo Avance v2 o 3 o 4Carlos Daniel Jara HuamánNo ratings yet

- Sistemas de Gestión de Seguridad Información: Tendencias y OportunidadesDocument21 pagesSistemas de Gestión de Seguridad Información: Tendencias y OportunidadesOmarMoralesMuñozNo ratings yet

- Propuesta Mejorar Tiempos en PapeleríaDocument25 pagesPropuesta Mejorar Tiempos en PapeleríaAna CaliNo ratings yet

- Conjunctions, Prepositions, and Interjections Language Review Game Presentation in Pastel Simple StyleDocument22 pagesConjunctions, Prepositions, and Interjections Language Review Game Presentation in Pastel Simple StyleLa WeraNo ratings yet

- Sistemas información universidadDocument7 pagesSistemas información universidadvictorializette67% (3)

- Investigación 1Document5 pagesInvestigación 1Alvaro GonzalezNo ratings yet

- La influencia de la calidad de los sistemas de información contable en la toma de decisiones de sus usuariosDocument21 pagesLa influencia de la calidad de los sistemas de información contable en la toma de decisiones de sus usuariosSamantha Benites CordovaNo ratings yet

- Beneficios de Sistemas D Informacion, EnsayoDocument4 pagesBeneficios de Sistemas D Informacion, Ensayoyuleidis utriaNo ratings yet

- Auditoria 24 AGOSTO 2023Document45 pagesAuditoria 24 AGOSTO 2023kennyaortabud16No ratings yet

- Proyectos en Las EmpresasDocument6 pagesProyectos en Las EmpresasAnahi DayanaraNo ratings yet

- Incidencia de Los Procesos en Las EmpresasDocument3 pagesIncidencia de Los Procesos en Las EmpresasFabian Ceferino50% (2)

- Auditoria InformaticaDocument46 pagesAuditoria InformaticaDenilson AquinoNo ratings yet

- Gestión de Riesgo - Actividad 1 Foro - Impacto de Los Riesgos de Ti en Las OrganizacionesDocument2 pagesGestión de Riesgo - Actividad 1 Foro - Impacto de Los Riesgos de Ti en Las OrganizacionesCrhistian MejíaNo ratings yet

- Artículo Académico - Rossiveth MedinaDocument11 pagesArtículo Académico - Rossiveth MedinaElizabeth BlancoNo ratings yet

- Issn: Recibe@cucei - Udg.mxDocument22 pagesIssn: Recibe@cucei - Udg.mxDellNo ratings yet

- 5403-Texto Del Artículo-20353-4-10-20230107Document8 pages5403-Texto Del Artículo-20353-4-10-20230107JHONNY NINA ALMANZANo ratings yet

- Guía Práctica para El Análisis de Vulnerabilidades de Un Entorno Cliente-Servidor GNU - Linux Mediante Una Metodología de PentestingDocument17 pagesGuía Práctica para El Análisis de Vulnerabilidades de Un Entorno Cliente-Servidor GNU - Linux Mediante Una Metodología de Pentestinggemelos202412No ratings yet

- Influencia de Las Tecnologías de Información en Los Procesos Contables de Las OrganizacionesDocument7 pagesInfluencia de Las Tecnologías de Información en Los Procesos Contables de Las Organizacionesyahyrirodriguez2001No ratings yet

- T2 - Organizaciones y Sistemas de InformaciónDocument14 pagesT2 - Organizaciones y Sistemas de InformaciónRamon IsambertNo ratings yet

- Medición RS TIDocument6 pagesMedición RS TIMario RamírezNo ratings yet

- Pensamiento Sistémico en Seguridad InformáticaDocument24 pagesPensamiento Sistémico en Seguridad InformáticajhonNo ratings yet

- Evaluación Final Paso 9 Grupo 12Document59 pagesEvaluación Final Paso 9 Grupo 12jhon6solano-1No ratings yet

- Iso 27001 PDFDocument12 pagesIso 27001 PDFCristiantu Palomino VegaNo ratings yet

- ENTREGABLE 1 - Hernandez, SandraDocument28 pagesENTREGABLE 1 - Hernandez, SandraMartinez SandraNo ratings yet

- Seguridad en Entornos de Educacion VirtualDocument22 pagesSeguridad en Entornos de Educacion VirtualEduardo Perez UriegasNo ratings yet

- Capitulo 2 Usm Ricardo - CorregidoDocument9 pagesCapitulo 2 Usm Ricardo - CorregidoAna SantanaNo ratings yet

- Fiis If2018 Gavino Ramos Martin PDFDocument45 pagesFiis If2018 Gavino Ramos Martin PDFjan alonsoNo ratings yet

- TesisDocument6 pagesTesisJUAN ALBERTO MAGALLANES PACHASNo ratings yet

- Cardona Oscar Propuesta de InvestigaciónDocument12 pagesCardona Oscar Propuesta de InvestigaciónocardonapuertaNo ratings yet

- Guía para La Formulación de Un Plan de Contingencias InformáticasDocument7 pagesGuía para La Formulación de Un Plan de Contingencias InformáticasRODJAVNo ratings yet

- Ups GT003401Document19 pagesUps GT003401Josh_5toNo ratings yet

- Sistemas integrados de gestión en la construcciónDocument7 pagesSistemas integrados de gestión en la construcciónSergio RusNo ratings yet

- Gestión del riesgo informáticoDocument10 pagesGestión del riesgo informáticoJonathan bolivar ochoaNo ratings yet

- Proyecto Final SgsiDocument19 pagesProyecto Final Sgsiseguinfo2012No ratings yet

- Ensayo Sobre Sistemas de Información - Manuel ColmenaresDocument8 pagesEnsayo Sobre Sistemas de Información - Manuel ColmenaresEl ChamakithooNo ratings yet

- Arquitectura Empresarial en La Seguridad de La Información para El Sector Financiero Peruano Entre Los Años 2006 Al 2017Document8 pagesArquitectura Empresarial en La Seguridad de La Información para El Sector Financiero Peruano Entre Los Años 2006 Al 2017edemsa tvNo ratings yet

- Administración TIC MiPyMEDocument5 pagesAdministración TIC MiPyMEfernando valenzuela corralNo ratings yet

- 2007-Texto Del Artículo-7780-1-10-20220616Document16 pages2007-Texto Del Artículo-7780-1-10-20220616Renny Isabel Silvestre De La CruzNo ratings yet

- Act 3.1 Resumen EjecutivoDocument9 pagesAct 3.1 Resumen EjecutivoSergio BernalNo ratings yet

- El MaxsitoDocument8 pagesEl Maxsitomax franco flores roqueNo ratings yet

- Gestión de procesos ESAN - Tecnologías de información en procesosDocument10 pagesGestión de procesos ESAN - Tecnologías de información en procesosNerio AscueNo ratings yet

- Artículo UEES Cristhian Yuri Romero RomeroDocument20 pagesArtículo UEES Cristhian Yuri Romero RomeroCarlos LealNo ratings yet

- Inteligencia Artificial en El Sector AdminitrativoDocument12 pagesInteligencia Artificial en El Sector AdminitrativoDanny Mendoza100% (1)

- SistemasOperativos V1Document8 pagesSistemasOperativos V1JOSE MAURICIO CAMACHO BRAVONo ratings yet

- Auditoría A La Gestión de Las Tecnologías y Sistemas de InformaciónDocument3 pagesAuditoría A La Gestión de Las Tecnologías y Sistemas de InformaciónTania PatinNo ratings yet

- Influencia en Los Sistemas de Informacion en Los Estados de ResultadosDocument18 pagesInfluencia en Los Sistemas de Informacion en Los Estados de ResultadosoncehexNo ratings yet

- Actividad 1 - John LoorDocument4 pagesActividad 1 - John LoorLoor Carvajal John MichaelNo ratings yet

- Raes y DacDocument12 pagesRaes y DacgloriaNo ratings yet

- Sistemas de gestión, TIC y posición competitiva de PymesDocument23 pagesSistemas de gestión, TIC y posición competitiva de PymesTenis UnisonNo ratings yet

- Business Intelligence y las Tecnologías de la InformaciónFrom EverandBusiness Intelligence y las Tecnologías de la InformaciónRating: 5 out of 5 stars5/5 (2)

- Business Intelligence y las Tecnologías de la Información - 2º EdiciónFrom EverandBusiness Intelligence y las Tecnologías de la Información - 2º EdiciónRating: 5 out of 5 stars5/5 (1)

- Marco Legal Tic 13073-52059-1-PB PDFDocument8 pagesMarco Legal Tic 13073-52059-1-PB PDFIvanovski Alvarado EspejoNo ratings yet

- Manual de UMLDocument47 pagesManual de UMLFavio LauraNo ratings yet

- C++ Como Si Estuvieras en PrimeroDocument87 pagesC++ Como Si Estuvieras en PrimeroAnonymous HPFUTT100% (4)

- Estadistica EmergenciaDocument1 pageEstadistica EmergenciaIvanovski Alvarado EspejoNo ratings yet

- Presentacion Teletax Octubre Del 2012Document22 pagesPresentacion Teletax Octubre Del 2012Ivanovski Alvarado EspejoNo ratings yet

- Modelo de DominioDocument10 pagesModelo de DominioIvanovski Alvarado EspejoNo ratings yet

- Manual de UMLDocument47 pagesManual de UMLFavio LauraNo ratings yet

- Diagrama de EstadosDocument6 pagesDiagrama de EstadosIvanovski Alvarado EspejoNo ratings yet

- Validación Del Cuestionario PDFDocument13 pagesValidación Del Cuestionario PDFSebastian GiraldoNo ratings yet

- Validez y ConfiabilidadDocument1 pageValidez y ConfiabilidadLuis Miguel Contreras GuerreroNo ratings yet

- Sindrome de DownDocument13 pagesSindrome de DownMARIA JOSE CELEDON FICANo ratings yet

- Anexo 2-Emperatriz MedinaDocument23 pagesAnexo 2-Emperatriz MedinaALEJANDRA BOJACANo ratings yet

- Tipos, Niveles y Diseño de Investigación PDFDocument6 pagesTipos, Niveles y Diseño de Investigación PDFleydis100% (1)

- Taller 4 - Daniela Zapata - 39Document11 pagesTaller 4 - Daniela Zapata - 39Monica Suarez GutierrezNo ratings yet

- Diagnóstico - Tema 4Document23 pagesDiagnóstico - Tema 4Katty AgustoNo ratings yet

- Formato ArticuloDocument3 pagesFormato ArticuloNohora Iriarte GarciaNo ratings yet

- Tesis 1,2 y 3 PDFDocument28 pagesTesis 1,2 y 3 PDFNakaryt PeraltaNo ratings yet

- Ensayo Sobre La Validez y Confiabilidad de Las Pruebas ProyectivasDocument2 pagesEnsayo Sobre La Validez y Confiabilidad de Las Pruebas ProyectivasGESICA JHAIL VALDEZ TACARNo ratings yet

- Tests proyectivosDocument8 pagesTests proyectivosFernanda Ayala FernandezNo ratings yet

- TareaS9 GermanVilleda 31751158 PDFDocument21 pagesTareaS9 GermanVilleda 31751158 PDFgerman villedaNo ratings yet

- TegDocument16 pagesTegyolimarNo ratings yet

- Análisis Estrés-ActividadDocument4 pagesAnálisis Estrés-ActividadLisbeth RubianoNo ratings yet

- Clavijo IAPalacios MGDocument60 pagesClavijo IAPalacios MGangelica feria pozoNo ratings yet

- Validación guía entrevista cultura Cajamarca FacebookDocument18 pagesValidación guía entrevista cultura Cajamarca FacebookCarlos QuirozNo ratings yet

- Archivo de Fichas Ténicas Área Adolescentes (Secundaria)Document20 pagesArchivo de Fichas Ténicas Área Adolescentes (Secundaria)ViktorJarajaraNo ratings yet

- Evaluación de la calidad de pareja con la Escala de Ajuste Diádico (DASDocument3 pagesEvaluación de la calidad de pareja con la Escala de Ajuste Diádico (DASCesarNo ratings yet

- Clase 8 - Participantes, Material y ProcedimientoDocument6 pagesClase 8 - Participantes, Material y ProcedimientoNicol HerreraNo ratings yet

- Análisis psicométrico de test psicopatológicoDocument88 pagesAnálisis psicométrico de test psicopatológicoCaterina JeannetteNo ratings yet

- Tema 8Document33 pagesTema 8Rubén Sánchez PeruchaNo ratings yet

- Tesis I - Técnicas de Recolección e InstrumentosDocument57 pagesTesis I - Técnicas de Recolección e InstrumentosUSMP FN ARCHIVOSNo ratings yet

- Kerlinger F.H. 2002 Investigacion Del Comportamiento Capitulo 19Document11 pagesKerlinger F.H. 2002 Investigacion Del Comportamiento Capitulo 19CHAPANOLASTNAME100% (1)

- AimsDocument24 pagesAimsFusa Mjhgudtyh KhfdhsdfvhNo ratings yet

- Preguntas Estructuradas y No EstructuradasDocument9 pagesPreguntas Estructuradas y No EstructuradasDiego Eliseo Valenzuela CidNo ratings yet

- Evaluacion FormativaDocument79 pagesEvaluacion FormativaEulaliaNo ratings yet

- Preguntas y Dudas Más Frecuentes - Psicometría UNEDDocument12 pagesPreguntas y Dudas Más Frecuentes - Psicometría UNEDbela_lugosiNo ratings yet

- Neuropsicología Forense. Una Disciplina Emergente PDFDocument159 pagesNeuropsicología Forense. Una Disciplina Emergente PDFsherfer6100% (4)

- Cuestionario 2, Resuelva La Segunda Evaluacion ParcialDocument5 pagesCuestionario 2, Resuelva La Segunda Evaluacion ParcialNancy GualanNo ratings yet

- Técnicas Narrativas Tarea PsicometriaDocument3 pagesTécnicas Narrativas Tarea PsicometriaJohn Carlos Rojas UrdánigoNo ratings yet