Professional Documents

Culture Documents

Auditoria de Información

Uploaded by

VilqueHorezanoCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Auditoria de Información

Uploaded by

VilqueHorezanoCopyright:

Available Formats

Auditoria de información

Riesgo? – la posibilidad de que ocurra un evento adverso que afecte el logro de los objetivos.

NCI - CGR – RC 320 – 2006 – CE

Caso -2018

Posibilidad de que ocurra un evento a efectos negativamente a la consecución de los objetivos

IGO 31000

“efecto de la incertidumbre en los objetivos”

Proceso de gestión de riesgo:

1.- planeamiento

2.- identificación del riesgo

3.-analisis del riesgo

4.- respuesta del riesgo

Clasificación de los riesgos:

1.- riesgos estratégicos

2.- riesgo operativo

3.- riesgo financiero

4.- riesgo de cumplimiento

5.- riesgo de corrupción

6.-riesgo de tecnología

Clasificación de riesgos (caso 2013)

1.-externas: 2.- internas:

Económicas infraestructura

entorno natural dirección o gestión

regulatorio personal

sociales acceso de archivos

tecnológicos tecnología

corrupción fraude y/o corrupción

integridad

confiabilidad

disponibilidad

factores de riesgo

1.- factor ambiental. - se refiere parte externa de la empresa ejem: tormentas, inundaciones,

humedad, calor, etc.

2.- tecnología. - falla de la energía eléctrica, ataque de virus, falla de software y hardware.

3.- humano. - fraude, modificación, revelación, sabotaje, hacker, falsificación, robo de

contraseñas, intuición, alteración, adulteración, vandalismo, perdida.

Principales características de los virus informáticos

1.- auto reproducción. – sin intervención o consentimiento de virus.

2.- infección. - a través de códigos.

Propósito de los virus informáticos

1.- afectar el software

2.- afectar el hardware

Clasificación de los virus informáticos

1.- Virus genérico o de archivos -- archivos ejecutados

2.- virus mutante – archivos generados como copia

3.- virus re combinables – intercambio de códigos y crear uno nuevo

4.- virus “bonaty hunter” – caja recompensas

5.- virus específicos para redes – coleccionar contraseñas de acceso a red

6.- virus de sector de arranque – se alojan en los discos duros

7.- virus macro – acompaña a la información de mayor envergadura

8.- virus internet – página web

Hacker. - son personas con avanzados conocimientos de información y utiliza su habilidad para

una intervención de sistemas de que no tiene acceso autorizado.

Objetivos:

1.- invadir un sistema protegido

2.- prueba un sistema a través de fallas

Cracker. - es una persona con avanzado conocimiento técnicos en el área informático y utiliza

su habilidad para acceder a información no autorizado.

Objetivos:

1.- destruir parcialmente el sistema

2.- obtener un beneficio personal (tangible o intangible)

Mecanismo de seguridad ¿qué es?

Es una técnica o herramienta que se utiliza para fortalecer la confidencialidad, la integridad y

la disponibilidad de un sistema informático.

Clasificación según su función:

1.- preventivo: actúa antes de un hecho

Función: detener agentes no deseados.

2.- correctivo: actúa luego de los ocurrido

Función:

3.- delictivos: actúa antes del hecho

Función: revelar la presencia de agentes no deseados.

Seguridad física

¿Qué debemos proteger?

HARDWARE:

Procesador

Memoria principal

Dispositivo de entrada

Dispositivo de salida

Dispositivo de almacenamiento

¿Cómo?

Restringir el acceso a las áreas de computadoras

Restringir el área de impresoras

Instalar detectores de humo y extintores

Colocar los dispositivos lejos del piso

Colocar los dispositivos lejos de la ventana

Colocar para rayos

Proteger las antenas externas

Administración de riesgo de tecnología de información

1.- establecer marco general

Leyes y regulaciones

Ambiente social

Entorno económico

Amiente tecnológico

Clientes

Competencias

Estructura organizacional

Líneas de negocios

Procesos

Actividades

Productos.

Objetivos:

Rendimiento financiero

Crecimiento institucional

Crecimiento competitivo

Calidad

Servicio al cliente

2.- identificar riesgos -- Criterios de evaluación

Integridad, confidencialidad y disponibilidad efectividad, eficiencia, cumplimiento de normas

negocio.

Sistemas de información – módulos, interfaces – E.P.S

3.- análisis de riesgo

riesgo (causa) = probabilidad X impacto

1. Rara vez ocurre

2. Poco probable

3. Algunas veces

4. Probable

5. Muy probable

4.- evaluar y priorizar riesgos

5.- tratamiento del riesgo

1. Implementación de nuevos mecanismos de control

2. Cambios, beneficios o eliminar controles existentes

3. Combinar mecanismos de control.

Ciclo de vida de un sistema de información

Etapas:

1.- planificación 6.- instalación y despliegue

Ámbito del proyecto componentes terminados

Estudio de viabilidad

Análisis de riesgo 7.- uso y mantenimiento

Estimación mantenimiento adoptivo

Planificación temporal mantenimiento corruptivo

Asignación de recursos mantenimiento perfectivo

2.- análisis ¿Qué?

Requerimiento funcionales

Requerimiento no funcionales

Moldeado de datos

Moldeado de procesos

3.- diseño ¿Cómo?

Diseña base de datos

Diseña aplicaciones

4.- implementación

Es la adquisición de componentes

Es la creación e integración de los recursos necesarios

5.-pruebas

Pruebas de unidad

Pruebas de integración

Pruebas alfa

Pruebas beta

Test de aceptación

You might also like

- Febrero 2022Document66 pagesFebrero 2022VilqueHorezanoNo ratings yet

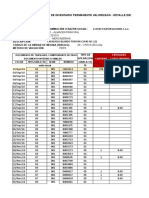

- Conciliación BancariaDocument6 pagesConciliación BancariaVilqueHorezanoNo ratings yet

- Clasificador de Fuentes y Rubros 2020Document2 pagesClasificador de Fuentes y Rubros 2020Stefany V. ChavezNo ratings yet

- Declaración JuradaDocument1 pageDeclaración JuradaVilqueHorezanoNo ratings yet

- Carta Al BancoDocument24 pagesCarta Al BancoVilqueHorezanoNo ratings yet

- Clasificador de Fuentes y Rubros 2020Document2 pagesClasificador de Fuentes y Rubros 2020Stefany V. ChavezNo ratings yet

- CanonDocument2 pagesCanonRichard C CheccaNo ratings yet

- SESIÓN DEL 05 Al 09-10 PDFDocument15 pagesSESIÓN DEL 05 Al 09-10 PDFVilqueHorezanoNo ratings yet

- Titulo PreliminarDocument6 pagesTitulo PreliminarNadia FcsNo ratings yet

- ImpuestosDocument2 pagesImpuestossenaidaNo ratings yet

- SESIÓN DEL 05 Al 09-10 PDFDocument15 pagesSESIÓN DEL 05 Al 09-10 PDFVilqueHorezanoNo ratings yet

- Declaración JuradaDocument1 pageDeclaración JuradaVilqueHorezanoNo ratings yet

- Manual de Usuario CibercontDocument43 pagesManual de Usuario CibercontVilqueHorezanoNo ratings yet

- Carta Al BancoDocument1 pageCarta Al BancoVilqueHorezanoNo ratings yet

- Plan Cuentas AmazonDocument145 pagesPlan Cuentas AmazonVilqueHorezanoNo ratings yet

- MedinaDocument5 pagesMedinaVilqueHorezanoNo ratings yet

- Glosario de Términos de CoachingDocument19 pagesGlosario de Términos de CoachingVilqueHorezanoNo ratings yet

- Carta Al BancoDocument1 pageCarta Al BancoVilqueHorezanoNo ratings yet

- Luca Pacioli o Luca de Borgo Sancti SepulchriDocument4 pagesLuca Pacioli o Luca de Borgo Sancti SepulchriVilqueHorezanoNo ratings yet

- Analisis Del Video de La Crisis MundialDocument2 pagesAnalisis Del Video de La Crisis MundialVilqueHorezanoNo ratings yet

- Trabajo Practico Auditoria ForenseDocument3 pagesTrabajo Practico Auditoria ForenseVilqueHorezanoNo ratings yet

- Manual de Usuario CibercontDocument43 pagesManual de Usuario CibercontVilqueHorezanoNo ratings yet

- Auditoría forense revela irregularidades en Arequipa SACDocument11 pagesAuditoría forense revela irregularidades en Arequipa SACVilqueHorezanoNo ratings yet

- Fondo de Inversion-2 (1) para ImprimirDocument9 pagesFondo de Inversion-2 (1) para ImprimirVilqueHorezanoNo ratings yet

- Trabajo Dania ExponerDocument7 pagesTrabajo Dania ExponerVilqueHorezanoNo ratings yet

- BVL TrabajoDocument19 pagesBVL TrabajoVilqueHorezanoNo ratings yet

- Glosario de Términos de Trabajo en EquipoDocument4 pagesGlosario de Términos de Trabajo en EquipoVilqueHorezano67% (6)

- Glosario de Términos de CoachingDocument19 pagesGlosario de Términos de CoachingVilqueHorezanoNo ratings yet

- Auditoría forense revela irregularidades en Arequipa SACDocument11 pagesAuditoría forense revela irregularidades en Arequipa SACVilqueHorezanoNo ratings yet

- Glosario coaching términosDocument6 pagesGlosario coaching términosVilqueHorezanoNo ratings yet

- Guía Examen 5 BDocument5 pagesGuía Examen 5 BBrandon MedinaNo ratings yet

- Plan de NegociosDocument30 pagesPlan de NegociosJesus Andres Alfaro AlfaroNo ratings yet

- Tesis Local Comunal en La Victoria PDFDocument119 pagesTesis Local Comunal en La Victoria PDFAndré Murrugarra100% (1)

- Hoja de Vida Camilo Covaleda ActualizadaDocument28 pagesHoja de Vida Camilo Covaleda ActualizadaCAMILO BONILLANo ratings yet

- Guia 8 Educación FisicaDocument2 pagesGuia 8 Educación Fisicajbarcelo84No ratings yet

- Dia de La MujerDocument2 pagesDia de La Mujergianmarco peñalozaNo ratings yet

- Desplazamiento y La Errancia en La Ciudad ColombianaDocument3 pagesDesplazamiento y La Errancia en La Ciudad ColombianaJose Alvarez100% (1)

- Unidad Ii FactibilidadDocument2 pagesUnidad Ii FactibilidadGenesis MijaresNo ratings yet

- Propiedades PeriodicasDocument6 pagesPropiedades PeriodicasJose Antonio Ortega CastroNo ratings yet

- Hemorragias en La Primera Mitad Del EmbarazoDocument76 pagesHemorragias en La Primera Mitad Del EmbarazoLiz Matamoros Meza100% (1)

- Guía 8 ÉTICA SeptimosDocument6 pagesGuía 8 ÉTICA SeptimosNestor DiazNo ratings yet

- Bertrand Russell Vs ChestertonDocument6 pagesBertrand Russell Vs ChestertonjomamasaNo ratings yet

- PREPARATORIO DERECHO CONSTITUCIONAL DianaSH PDFDocument285 pagesPREPARATORIO DERECHO CONSTITUCIONAL DianaSH PDFDiego Fernando Quintero PinoNo ratings yet

- EXPORTACIONES E IMPORTACIONES DE TUMBES MiluDocument16 pagesEXPORTACIONES E IMPORTACIONES DE TUMBES MiluMaria RodriguezNo ratings yet

- Mapa Conceptual Jurídica Sobre La Violencia en FranciaDocument1 pageMapa Conceptual Jurídica Sobre La Violencia en FranciaJuan Sebastian Bonilla SierraNo ratings yet

- Estudio Caso 2Document4 pagesEstudio Caso 2EDWIN MARTINEZNo ratings yet

- SES 4 CONTENIDO 4.1 Que Antropologia para El DesarrolloDocument2 pagesSES 4 CONTENIDO 4.1 Que Antropologia para El DesarrolloEstefani MurilloNo ratings yet

- Código para La Biodiversidad Del Estado de MéxicoDocument9 pagesCódigo para La Biodiversidad Del Estado de MéxiconiktechanNo ratings yet

- Cartografias Del Alma: El Cuerpo Como Archivos Vivos de La MemoriaDocument38 pagesCartografias Del Alma: El Cuerpo Como Archivos Vivos de La MemoriaJosefina DobingerNo ratings yet

- Simulacion 220326 DemultiplexorDocument3 pagesSimulacion 220326 DemultiplexorBryan MirandaNo ratings yet

- Johan Julca ExamenDocument11 pagesJohan Julca ExamenJohan Julca celisNo ratings yet

- Bebidas y copas tradicionales mexicanasDocument9 pagesBebidas y copas tradicionales mexicanasaggNo ratings yet

- Literatura-Precolombina Grado Noveno LDocument3 pagesLiteratura-Precolombina Grado Noveno LLuisa Fernanda OrregoNo ratings yet

- Cálculo Del SemáforoDocument1 pageCálculo Del Semáforo1701290No ratings yet

- ANALISIS DE LA PELICULA HUELEPEGA-LEY DE LA CALLE Por Caonabo ValdezDocument16 pagesANALISIS DE LA PELICULA HUELEPEGA-LEY DE LA CALLE Por Caonabo ValdezCaonabo Valdez100% (2)

- PDF Cuadernillo de Practicas 1 - Convert - CompressDocument76 pagesPDF Cuadernillo de Practicas 1 - Convert - CompressJoseph Vladimir Acero Castillo100% (1)

- EE MN 06 Disciplina Positiva PDFDocument64 pagesEE MN 06 Disciplina Positiva PDFNaza-reth AlcaláM.100% (2)

- Lista de Cotejo SexualidadDocument1 pageLista de Cotejo SexualidadVictor RubilarNo ratings yet

- 02 Martes 05 Ciencia EL SISTEMA CIRCULATORIO Y EXCRETORDocument3 pages02 Martes 05 Ciencia EL SISTEMA CIRCULATORIO Y EXCRETORShido SempaiNo ratings yet

- Ficha de Inventario Gonzalo Jiménez de Quesada - 2021Document8 pagesFicha de Inventario Gonzalo Jiménez de Quesada - 2021Helena FernandezNo ratings yet