Professional Documents

Culture Documents

Autoria de Documentos Encontrados en Un Computador

Uploaded by

Hector Caicedo0 ratings0% found this document useful (0 votes)

50 views5 pagesdocumento electrónico

Copyright

© © All Rights Reserved

Available Formats

DOCX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this Documentdocumento electrónico

Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

50 views5 pagesAutoria de Documentos Encontrados en Un Computador

Uploaded by

Hector Caicedodocumento electrónico

Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

You are on page 1of 5

Autoría de documentos encontrados en

un computador

Escrito por Administrator

Martes 25 de Noviembre de 2008 15:44

Autoría de documentos encontrados en un computador

Enviado por raymondorta in informatica forense, criminalistica

Es posible determinar la autoría de documentos encontrados en un

computador

Los computadores personales y los hechos jurídicos informáticos

La mayoría de las normativas procesales de Ibero América permiten

incorporar hechos jurídicos tecnológicos al proceso como medios probatorios

Raymond J. Orta Martínez*

Los hechos jurídicos informáticos son aquellos que se verifican a través de las

nuevas tecnologías de información. El computador personal o PC puede ser

considerado casi un producto de consumo masivo como el televisor. Los PC

de tipo portátil o Laptop están reemplazando a los equipos de escritorio por su

versatilidad y capacidades, que en muchos casos son superiores a estos.

Los medios probatorios convencionales establecidos en la mayoría de las

normativas procesales de Ibero América, permiten incorporar al proceso los

hechos jurídicos tecnológicos.

En un computador personal se pueden realizar, enviar y recibir diversos tipos

de documentos electrónicos, realizar diversas clases de comunicaciones, como

la mensajería instantánea o chat, así como el envío y recepción de mensajes

de datos típicos como correos electrónicos, imágenes, y hasta es posible

realizar telecomunicaciones de voz y video que pueden ser de interés

probatorio.

Medios probatorios típicos sobre tecnologías e información

La experticia informática es el primero de los medios probatorios que

consideramos conducentes para probar hechos relacionados con

computadores de todo tipo. Las pericias informáticas pueden recaer sobre

diversos aspectos del contenido de un computador, y prácticamente sobre

cualquier tipo de programa, software, correos electrónicos y otros documentos

que pueden incluirse en bases de datos.

En estos casos se debe solicitar a los expertos que se pronuncien sobre

aspectos que pueden estar relacionados con el origen o procedencia de los

documentos electrónicos, su calidad o características individualizantes,

solicitando que se hagan comparaciones sobre su naturaleza o constitución, en

algunos casos, como en los de violación de derechos de autor, por ejemplo.

Autenticidad de mensajes de datos y correos electrónicos

Uno de los medios de intercambio de información más comunes de un

computador personal es el correo electrónico, para el cual se pueden utilizar

programas que sirven para redactar y leer mensajes de datos, o bien se puede

hacer a través de páginas web destinadas a estos fines.

El envío de un mensaje de datos vía correo electrónico implica la captación

oculta de la dirección IP del usuario emisor, que no es mas que una

identificación electrónica única a nivel mundial, asignada en ese momento a la

conexión de quien envía el mensaje de datos. Es por ello que es muy difícil

encontrar una falsificación exitosa de este tipo de documentos electrónicos,

porque deben verificarse los datos de conexión entre uno y otro.

En el caso de los computadores personales portátiles, estos pueden

conectarse individualmente vía telefónica con un modem, o bien a través de

una conexión ADSL o banda ancha, que físicamente se ubican por la dirección

del número de teléfono que se utiliza para conectarse. En otros casos la

conexión se hace a través de una red local alambica o inalámbrica, de forma

inalámbrica individual a través de sistemas de empresas de telefonía celular y

también a través de conexiones a Internet de tipo satelitales.

Cuando se pretenden practicar pruebas sobre uno o varios mensajes de datos

en un computador, la verificación de las direcciones IP debe hacerse por

separado en cada correo, e igualmente hacer el rastreo del origen de los

mensajes recibidos conforme a estos datos.

Inicialmente se puede individualizar el país de origen y la empresa de conexión

a la cual se deberán solicitar las referencias particulares de la dirección IP

conseguida en el mensaje de datos para la fecha y hora de conexión,

debiéndose tomar en consideración los husos horarios de cada país.

Experticias sobre archivos, imágenes y documentos creados en un computador

La mayoría de los programas o aplicaciones informáticas permiten guardar los

archivos que producen. Es importante mencionar que la mayoría de los

programas guardan en estos archivos información adicional del computador y

por ende, del usuario (meta datos).

La información que se introduce en un computador al momento de la

instalación del sistema operativo y programas adicionales, quedan registradas

por archivos que se crean en el computador, lo cual sirve a los fines de

identificación de origen de los documentos electrónicos.

A su vez, el sistema operativo tiene varios componentes que registran y

preservan toda la actividad en el computador, por lo que uno de los elementos

de la investigación y pruebas informáticas debe ser la identificación de los

datos registrados por los usuarios o por los técnicos en la instalación o

personalización.

Los meta datos generados por los programas y aplicaciones dentro los

archivos, contienen información sobre la fecha y hora de creación, modificación

y edición, así como de los usuarios que han intervenido en el proceso, lo cual

se utiliza para saber si archivos originales fueron alterados posteriormente.

Análisis de archivos digitales de hechos jurídicos no informáticos

Otro de los aspectos importantes relacionados con el análisis de archivos

digitales a efectos jurídicos se relaciona con los problemas probatorios de

autenticidad de todo tipo de archivos generados por aparatos digitales como

cámaras fotográficas, de video, audio y otros de naturaleza digital.

Supongamos que en un procedimiento policial se han grabado una serie de

conversaciones telefónicas, de videos, o se han tomado fotografías con

aparatos que utilicen medios de almacenamiento digital. Desde el punto de

vista jurídico conocemos que la legitimidad de cualquier medio probatorio de

este tipo, se sustenta en la legalidad, procedencia y conducencia, para lo que

deben verificarse los supuestos de ley.

Una de las primeras defensas que se presenta comúnmente contra la

evidencia digital de cualquier naturaleza, está relacionada con la fidelidad y

veracidad de los archivos capturados por los funcionarios policiales y por las

partes, sosteniéndose en muchos casos que la evidencia ha sido forjada,

manipulada o alterada.

Todos estos archivos guardan además los metadatos típicos, como por ejemplo

la hora de producción. Muchas cámaras fotográficas y de vídeo digital pueden

configurarse además para que incorporen en los elementos perceptibles, como

las imágenes, datos como fecha, hora y otras leyendas que pueden ser

consideradas como indicios.

Adicionalmente existen programas y aditamentos técnicos destinados a

proteger los archivos digitales capturados por equipos electrónicos, para que

no puedan ser objeto de manipulación posterior a la fase de captura, pero la

verificación de la meta data en muchos casos puede ser suficiente para

establecer un forjamiento, alteración o modificación de archivos digitales.

Captura de evidencia digital y cadena de custodia de un computador

Para la informática forense como disciplina criminalística son importantes

muchos aspectos al momento de estudiar las evidencias. Lo primero es que se

haya resguardado bien la evidencia física. Deben realizarse sobre los medios

de almacenamiento objeto de experticia operaciones de copiado exacto bit a bit

para duplicar el contenido y debe peritarse sobre las copias.

El resguardo de la evidencia y la cadena de custodia debe comenzar desde la

identificación plena, desde el inicio del procedimiento, con la identificación del

computador y sus componentes de almacenamiento, para que se pueda

demostrar que se trata, por ejemplo, del mismo disco duro que estaba presente

en el computador hallado supuestamente en el sitio del suceso y que es el

origen de la copia utilizada para peritar.

Para hacer este tipo de análisis no se pueden encender los computadores ni se

debe iniciar el sistema operativo, sino que deben tomarse los discos duros,

duplicarse y trabajar sobre los duplicados en otro computador".

Los peritos en informática forense deben utilizar programas que solo funcionan

bajo la modalidad de lectura para que no alteren la evidencia. Lo más

importante en este tipo de casos, es que el manejo de esos datos se haya

realizado de manera "científica", para poder establecer su autenticidad

siguiendo protocolos aceptados internacionalmente.

Así como se han establecido mecanismos de seguridad para el reconocimiento

de vehículos, existe un sistema análogo en los computadores y sus

componentes. Aparte de los seriales externos presentes en las cajas de los

computadores de marca, muchos de los componentes internos tienen seriales

individuales, que pueden ser de marcas distintas a la que aparece en la parte

exterior del computador.

Los discos duros, memorias volátiles o RAM, tarjetas de sonido, de red,

unidades de disco flexible, CD ROM o DVD tienen seriales también. Aun

cuando dos computadores sean de la misma marca y modelo, pueden ser

diferenciados físicamente desde el punto de vista probatorio.

La identificación del disco duro es esencial para la validez de cualquier medio

probatorio relacionado con experticias o inspecciones directas de equipos, toda

vez que la identificación de la evidencia desde el punto físico es esencial para

la cadena de custodia, e igualmente para cumplir con los requisitos de

identificación de los objetos sobre los cuales se realiza una pericia.

Desde el punto de vista del software existen maneras de individualizar los

programas instalados en una máquina, los cuales distinguirán a un equipo de

una manera tan importante como los seriales de hardware.

Cada vez que se instala el sistema operativo y los programas adicionales se

inscribe en diversas partes una especie de serial electrónico o identificación,

que muchas veces se incorpora automáticamente en la instalación, o bien se

agregan cuando se requiere que usuario coloque claves o "llaves" de

instalación.

Identificación de medios magnéticos

Las investigaciones penales y las pruebas civiles están y estarán relacionadas

con los medios de almacenamiento en donde se guarda la información. Discos

duros, discos flexibles, memorias intercambiables de equipos de audio,

fotografías y video, así como todo tipo de unidades de almacenamiento

externo tienen grabados o impresos seriales identificativos. Hasta los discos

compactos y DVD llevan impresos seriales en la parte interna que pueden no

solamente servir para resguardar la cadena de custodia y los derechos de los

investigados, sino que contactando al fabricante o distribuidor pueden

establecerse datos probatorios interesantes como la fecha de producción,

distribución y otros de interés para la informática forense.

Integridad de los datos digitales

Respecto a lo que significa el estudio para determinar si hubo manipulación de

los documentos digitales, deben analizarse las características de lo que fue la

operación del computador durante el tiempo que estuviera activado, y deben

revisarse los meta datos del sistema operativo y de los archivos para

establecer las posibles fecha de creación y modificación. Las incongruencias

determinan si hubo o no alguna alteraciones o si existen agregados al sistema

de archivos y almacenamiento.

Es difícil, pero no imposible, el determinar la autoría de los documentos que

pudieran encontrarse en un computador. Es posible que en un solo computador

trabajen diez personas, o que lo haya utilizado alguien que no estuvo

autorizado para utilizarlo. La autoría de un documento digital debe ser

complementada con otros elementos. Pueden intervenir otras disciplinas

criminalísticas para activar e identificar las huellas digitales que estaban en el

teclado de esos computadores, a fin de comprobar el uso del equipo por una

persona determinada.

En definitiva la informática forense es una especialidad criminalística que tiene

que ver con la investigación criminal y los delitos informáticos. La misma

requiere no sólo de conocimientos jurídicos generales y de la especialidad de

delitos informáticos, sino además de conocimientos sobre informática o

computación, de investigación criminal y policial.

Esta disciplina se encarga de la captura, estudio y análisis de la evidencia

digital para ser utilizada en procesos judiciales. Se utiliza para probar todo tipo

de hechos que tengan que ver con el mundo jurídico donde estén involucradas

nuevas tecnologías o computadores.

* Perito en Informática Forense

Especialista en Derecho Procesal

y en Tecnologías Gerenciales

casos @ informaticaforense.com

You might also like

- Preparación de archivos para la impresión digital. ARGI0209From EverandPreparación de archivos para la impresión digital. ARGI0209No ratings yet

- Resumen La Huella DigitalDocument7 pagesResumen La Huella Digitalc6237012024No ratings yet

- Ilegalidad aparente o violación permanente: los derechos de autor y las tecnologías P2PFrom EverandIlegalidad aparente o violación permanente: los derechos de autor y las tecnologías P2PNo ratings yet

- Proyecto Informatica Forense PNPDocument18 pagesProyecto Informatica Forense PNPPedro Cruz0% (2)

- Operaciones auxiliares con Tecnologías de la Información y la Comunicación. IFCT0108From EverandOperaciones auxiliares con Tecnologías de la Información y la Comunicación. IFCT0108No ratings yet

- 5.1 Al 5.2.3 Vigilancia de Los Sistemas InformaticosDocument4 pages5.1 Al 5.2.3 Vigilancia de Los Sistemas InformaticosMartitaMondragonNo ratings yet

- Datasheet Analsis ForenseDocument2 pagesDatasheet Analsis ForenseRicardo Flores JimenezNo ratings yet

- CaineDocument17 pagesCainealexdazaoNo ratings yet

- PDF Proyecto Informatica Forense PNP CompressDocument8 pagesPDF Proyecto Informatica Forense PNP CompressIvan LlaqueNo ratings yet

- Informática Forense IIDocument13 pagesInformática Forense IIValeryn Dayana Rodriguez AlonsoNo ratings yet

- El Mensaje de Datos Como Evidencia Digital en Colombia: Ii. E DDocument5 pagesEl Mensaje de Datos Como Evidencia Digital en Colombia: Ii. E DLiliana Abdala CantilloNo ratings yet

- Informática forense: recuperar y analizar datos digitalesDocument8 pagesInformática forense: recuperar y analizar datos digitalesAntonio LoweNo ratings yet

- Informatica Forense PDFDocument13 pagesInformatica Forense PDFcacordova70No ratings yet

- Cómputo ForenseDocument7 pagesCómputo ForenseHevely NewmanNo ratings yet

- Evidencias DigitalesDocument10 pagesEvidencias DigitalesAbdiel PopNo ratings yet

- Unidad IVDocument21 pagesUnidad IVCharles LopezNo ratings yet

- Evidencia DigitalDocument45 pagesEvidencia DigitalronywillyNo ratings yet

- Ciencia y tecnología en investigación criminalDocument6 pagesCiencia y tecnología en investigación criminalRosa GuerraNo ratings yet

- Protección legal sistemas informáticosDocument18 pagesProtección legal sistemas informáticosJuan Javier Diaz100% (1)

- Análisis Forense y Peritaje InformáticoDocument53 pagesAnálisis Forense y Peritaje InformáticoSol2689100% (1)

- 6.informatica ForenseDocument14 pages6.informatica ForenseYajaira LinaresNo ratings yet

- JuanCamiloGarcia #Paper IEEEDocument5 pagesJuanCamiloGarcia #Paper IEEEJUAN CAMILO GARCIA CACERESNo ratings yet

- Tarea#9 Informatica Criminologica C2Document3 pagesTarea#9 Informatica Criminologica C2Maye ReyesNo ratings yet

- Pericias InformáticasDocument43 pagesPericias InformáticasGrego DadoneNo ratings yet

- 404004Document87 pages404004Calixto PacoNo ratings yet

- Informatica ForenseDocument3 pagesInformatica ForenseJose De Lavalle TorresNo ratings yet

- Pericias y Pruebas InformáticasDocument44 pagesPericias y Pruebas InformáticasAna Maria TagliapietraNo ratings yet

- Preguntas ForoDocument4 pagesPreguntas ForoRene FloresNo ratings yet

- U1 Fases de La Informatica Forense PDFDocument24 pagesU1 Fases de La Informatica Forense PDFkaren_972147291No ratings yet

- La Informática ForenseDocument7 pagesLa Informática ForenseCristian NarváezNo ratings yet

- 2 NacionalDocument30 pages2 NacionalLudy Maritza Tirado BlancoNo ratings yet

- Informatica Forense - SEM-03 - 2023-1Document32 pagesInformatica Forense - SEM-03 - 2023-1Yaneth Aquino gamarraNo ratings yet

- Informatica ForenseDocument21 pagesInformatica ForenseTomas saavedra100% (1)

- Clase IXDocument17 pagesClase IXcarlos rivasNo ratings yet

- Evidencia digital: definición, características y cadena de custodiaDocument5 pagesEvidencia digital: definición, características y cadena de custodiaRaisa Vides100% (1)

- Informe Técnico Fredy Jose Gil LlorenteDocument13 pagesInforme Técnico Fredy Jose Gil LlorenteFredy José GilNo ratings yet

- Informatica ForenseDocument7 pagesInformatica ForenseMarlene Estrada De la RivaNo ratings yet

- M21 Jdi U1 S4 AldlcDocument10 pagesM21 Jdi U1 S4 AldlcBeltran Yuletzi100% (2)

- Análisis Forense en Sistemas Informáticos: Luis Villalta MárquezDocument13 pagesAnálisis Forense en Sistemas Informáticos: Luis Villalta Márquezmateito777100% (1)

- Triptico de Informatica ForenceDocument3 pagesTriptico de Informatica ForenceAlfredoJimenezNo ratings yet

- Informatica ForenseDocument13 pagesInformatica ForenseKaterin GarridoNo ratings yet

- Qué Son Las Ciencias ForensesDocument8 pagesQué Son Las Ciencias ForensesHansel Gabriel RodriguezNo ratings yet

- Analisi Juridico Evidencia Digital Proceso Penal PDFDocument103 pagesAnalisi Juridico Evidencia Digital Proceso Penal PDFcaseresjuanrNo ratings yet

- Análisis de sistemas operativos forensesDocument6 pagesAnálisis de sistemas operativos forensesEdna TrianaNo ratings yet

- Taller 6 Computacion Forense EpeDocument3 pagesTaller 6 Computacion Forense EpeDaniela VillamizarNo ratings yet

- APLICACIÓN DEL E-DISCOVERY EN LA CONTRATACIONDocument4 pagesAPLICACIÓN DEL E-DISCOVERY EN LA CONTRATACIONAna Claudia Alva ValeraNo ratings yet

- Carolina Medina#01Document9 pagesCarolina Medina#01Carolina MedinaNo ratings yet

- Informe Tecnico Informatico 2013 ValeDocument9 pagesInforme Tecnico Informatico 2013 Valeloboenparis_3331397No ratings yet

- La Informática ForenseDocument36 pagesLa Informática ForensePruebasNo ratings yet

- Informatica ForenseDocument3 pagesInformatica ForensePerico de los palotesNo ratings yet

- Evidencia DigitalDocument40 pagesEvidencia DigitalSergio CastañonNo ratings yet

- Valor Probatorio de Los Soportes InformáticosDocument22 pagesValor Probatorio de Los Soportes InformáticosManfredo Martínez100% (1)

- Informatica Forense ExposcionDocument9 pagesInformatica Forense ExposcionoswalfloNo ratings yet

- Modulo 1 Informatica ForenseDocument13 pagesModulo 1 Informatica Forensemomilona89No ratings yet

- Informática forense análisisDocument34 pagesInformática forense análisissalvadordali120No ratings yet

- La Importancia Del Manejo de La Evidencia DigitalDocument41 pagesLa Importancia Del Manejo de La Evidencia DigitalJuan Carlos Velarde-Alvarez Mansilla100% (2)

- GUION Sesion 16 Pericia InformaticaDocument18 pagesGUION Sesion 16 Pericia InformaticaElena CalinNo ratings yet

- Informatica ForenseDocument7 pagesInformatica ForenseSaith DuranNo ratings yet

- Informática Forense y Pericias Informáticas: Diplomatura en Pericias JudicialesDocument27 pagesInformática Forense y Pericias Informáticas: Diplomatura en Pericias JudicialesGerman Hugo NievesNo ratings yet

- Informática ForenseDocument16 pagesInformática ForenseYajaira LinaresNo ratings yet

- El Arbitraje Internacional de Inversiones Como Control Jurisdiccional Sobre La Administracion PublicaDocument45 pagesEl Arbitraje Internacional de Inversiones Como Control Jurisdiccional Sobre La Administracion PublicaHector CaicedoNo ratings yet

- Como Fue El Proceso Constituyente de 1999Document4 pagesComo Fue El Proceso Constituyente de 1999Hector CaicedoNo ratings yet

- 1-La Actividad Legislativa en El Estado Social de Derecho PDFDocument9 pages1-La Actividad Legislativa en El Estado Social de Derecho PDFHector CaicedoNo ratings yet

- Acerca de La Logica Iuris de Lorenzo PeñaDocument13 pagesAcerca de La Logica Iuris de Lorenzo PeñaHector CaicedoNo ratings yet

- Couture Libertad de La CulturaDocument6 pagesCouture Libertad de La CulturaaugustoNo ratings yet

- Consideraciones Sobre La Gerencia LegalDocument11 pagesConsideraciones Sobre La Gerencia LegalHector CaicedoNo ratings yet

- Consideraciones Juridicas Sobre Criptoactivos y PetrosDocument43 pagesConsideraciones Juridicas Sobre Criptoactivos y PetrosHector CaicedoNo ratings yet

- De Por Que El Viceministerio de La Felicidad Suprema Tiene Mas Que Ver Con Santander Que Con BolivarDocument7 pagesDe Por Que El Viceministerio de La Felicidad Suprema Tiene Mas Que Ver Con Santander Que Con BolivarHector CaicedoNo ratings yet

- Constitucionalidad Del Plan de La Patria 2013-2019Document15 pagesConstitucionalidad Del Plan de La Patria 2013-2019Hector CaicedoNo ratings yet

- Consideraciones Sobre La Buena Fe Procesal y El Abuso ProcesalDocument15 pagesConsideraciones Sobre La Buena Fe Procesal y El Abuso ProcesalHector CaicedoNo ratings yet

- Consideraciones Generales Sobre El Acto AdministrativoDocument115 pagesConsideraciones Generales Sobre El Acto AdministrativoHector Caicedo100% (1)

- Comentarios A La Reforma de 2015 de La Ley Del BCV y Su Defensa Por La Sala ConstitucionalDocument9 pagesComentarios A La Reforma de 2015 de La Ley Del BCV y Su Defensa Por La Sala ConstitucionalHector CaicedoNo ratings yet

- Consideraciones Generales Sobre Los Procesos Constituyentes en LatinoamericaDocument9 pagesConsideraciones Generales Sobre Los Procesos Constituyentes en LatinoamericaHector CaicedoNo ratings yet

- De La Funcion Publica y La LojcaDocument36 pagesDe La Funcion Publica y La LojcaHector CaicedoNo ratings yet

- Consideraciones Sobre El Uso Gestion y Aprovechamiento Del Dominio PublicoDocument20 pagesConsideraciones Sobre El Uso Gestion y Aprovechamiento Del Dominio PublicoHector CaicedoNo ratings yet

- Consideraciones Juridicas Sobre Despenalizacion Del Articulo 432 de Ley General de Bancos de 2008Document6 pagesConsideraciones Juridicas Sobre Despenalizacion Del Articulo 432 de Ley General de Bancos de 2008Hector CaicedoNo ratings yet

- Apogeo y Decadencia de La Democracia RepresentativaDocument80 pagesApogeo y Decadencia de La Democracia RepresentativaHector CaicedoNo ratings yet

- Consideraciones en Torno A La Garantia Constitucional de La Expropiacion y El Derecho de PropiedadDocument35 pagesConsideraciones en Torno A La Garantia Constitucional de La Expropiacion y El Derecho de PropiedadHector CaicedoNo ratings yet

- Ambitos de Aplicacion de La Norma Penal en La Legislacion Bancaria Entre El 2008 y La ActualidadDocument7 pagesAmbitos de Aplicacion de La Norma Penal en La Legislacion Bancaria Entre El 2008 y La ActualidadHector CaicedoNo ratings yet

- Analisis Jurisprudencial Nulidad Del Articulo 177 de La Ley Organica Procesal Del TrabajoDocument37 pagesAnalisis Jurisprudencial Nulidad Del Articulo 177 de La Ley Organica Procesal Del TrabajoManuel Enrique Cesar Piñero100% (1)

- Breves Notas Sobre La Ley Organica Que Reserva Al Estado Las Actividades de Explotacion Del OroDocument5 pagesBreves Notas Sobre La Ley Organica Que Reserva Al Estado Las Actividades de Explotacion Del OroHector CaicedoNo ratings yet

- Comentarios A La Reforma de 2015 de La Ley Del BCV y Su Defensa Por La Sala ConstitucionalDocument14 pagesComentarios A La Reforma de 2015 de La Ley Del BCV y Su Defensa Por La Sala ConstitucionalHector CaicedoNo ratings yet

- Breves Notas Sobre La Concesion DemanialDocument3 pagesBreves Notas Sobre La Concesion DemanialHector CaicedoNo ratings yet

- Algunas Notas Sobre La Expropiacion en VzlaDocument3 pagesAlgunas Notas Sobre La Expropiacion en VzlaHector CaicedoNo ratings yet

- Algunas Consideraciones Sobre El Caracter Vinculante de La Jurisprudencia ConstitucionalDocument22 pagesAlgunas Consideraciones Sobre El Caracter Vinculante de La Jurisprudencia ConstitucionalHector CaicedoNo ratings yet

- Algunas Consideraciones Sobre El Derecho de Propiedad y La Jurisprudencia Sobre La Materia en VenezuelaDocument47 pagesAlgunas Consideraciones Sobre El Derecho de Propiedad y La Jurisprudencia Sobre La Materia en Venezuelaessieagnes1974No ratings yet

- Militarismo y Caudillismo Pilares Del Regimen y de La Republica BolivarianaDocument56 pagesMilitarismo y Caudillismo Pilares Del Regimen y de La Republica BolivarianaHector CaicedoNo ratings yet

- Los Poderes Del Juez Contencioso Administrativo A La Luz de La Nueva Constitucion de 1999Document107 pagesLos Poderes Del Juez Contencioso Administrativo A La Luz de La Nueva Constitucion de 1999Hector CaicedoNo ratings yet

- Los Consejos Comunales Como Instrumentos para La Inclusion SocialDocument37 pagesLos Consejos Comunales Como Instrumentos para La Inclusion SocialHector CaicedoNo ratings yet

- Legislacion y Digesto PDFDocument265 pagesLegislacion y Digesto PDFHector CaicedoNo ratings yet

- Reactivos Reingenieria GingerDocument4 pagesReactivos Reingenieria GingerJonathan RobayoNo ratings yet

- Equipos de TrabajoDocument8 pagesEquipos de TrabajoRikardo DiazNo ratings yet

- Evaluación 2 - BASES de DATOS AVANZADAS - Revisión Del IntentoDocument7 pagesEvaluación 2 - BASES de DATOS AVANZADAS - Revisión Del IntentoSeñor xNo ratings yet

- Aplicaciones Básico Didácticas de Los EVA IIDocument21 pagesAplicaciones Básico Didácticas de Los EVA IINidia Ivonne Zapata CorreaNo ratings yet

- Guia de Aprendizaje #09Document2 pagesGuia de Aprendizaje #09Lenin SalinasNo ratings yet

- Material Complementario Sesion 1Document66 pagesMaterial Complementario Sesion 1CRISTHIAN MIGUEL CALLE CARNERONo ratings yet

- Infraestructura FortinetDocument1 pageInfraestructura Fortinetedgf504No ratings yet

- CV Carmen SanchezDocument3 pagesCV Carmen Sanchezjm rosalesNo ratings yet

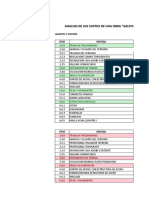

- Analissis de Los Costos de Una ObraDocument4 pagesAnalissis de Los Costos de Una ObraAnonymous PVVhnUcbNo ratings yet

- Un Estudio Experimental de Ataques Internos en El Protocolo de Enrutamiento OspfDocument12 pagesUn Estudio Experimental de Ataques Internos en El Protocolo de Enrutamiento OspfGustavoNo ratings yet

- Reglamento Tiendas EscolaresDocument9 pagesReglamento Tiendas Escolareseuquerioca3966No ratings yet

- Introducción A La Economía de La Empresa PDFDocument33 pagesIntroducción A La Economía de La Empresa PDFLuis Carlos Loaiza RendonNo ratings yet

- Digital Impulsar-La-Marca-Con-Esta-EstrategiaDocument30 pagesDigital Impulsar-La-Marca-Con-Esta-EstrategiaKelly Johanna Diaz MenesesNo ratings yet

- Tema 6 - Capa de Enlace de DatosDocument24 pagesTema 6 - Capa de Enlace de DatosJOHNNY PABLO LIZA VELÁSQUEZNo ratings yet

- 2-Documentación TécnicaDocument3 pages2-Documentación TécnicaMARIA RENE CONDORI SANCHEZNo ratings yet

- Cuadro Comparativo t4Document4 pagesCuadro Comparativo t4Alejandro HernadezNo ratings yet

- Lab N 2 Sistemas de Tiempo Discreto v2021 ImparDocument4 pagesLab N 2 Sistemas de Tiempo Discreto v2021 ImparJose OlazabalNo ratings yet

- Proyecto Esther-Segunda RevisiónDocument148 pagesProyecto Esther-Segunda Revisiónmary aguirreNo ratings yet

- Gestion Recursos Hidricos. Iiap..Document28 pagesGestion Recursos Hidricos. Iiap..KARLA SULLCA DE SOUZANo ratings yet

- Carpeta Final 2014 GladisDocument70 pagesCarpeta Final 2014 GladisNoel Ivan ObregonNo ratings yet

- GRX1 SokkiaDocument4 pagesGRX1 SokkiaageolopezNo ratings yet

- Programa Técnico AQUAEXPO El Oro 2023Document4 pagesPrograma Técnico AQUAEXPO El Oro 2023Bryan Guillen RamirezNo ratings yet

- Informe de VideoconferenciaDocument11 pagesInforme de VideoconferenciaSusanHKNo ratings yet

- Análisis y Estudio de Requerimientos Taller MecanicoDocument9 pagesAnálisis y Estudio de Requerimientos Taller MecanicoLourdes EspinolaNo ratings yet

- Demodulación PSK y QPSKDocument6 pagesDemodulación PSK y QPSKAshely Katt TushubiNo ratings yet

- Radio Por InternetDocument5 pagesRadio Por InternetomarcitoNo ratings yet

- Funciones SUMAR y CONTAR en ExcelDocument2 pagesFunciones SUMAR y CONTAR en ExcelRichard Leonardo Diaz FlorezNo ratings yet

- BiolecturaDocument24 pagesBiolecturaSebastianNo ratings yet

- KCSD U3 A2 RRR5Document4 pagesKCSD U3 A2 RRR5CELNo ratings yet

- Como Saber Si Su Sitio Es SeguroDocument7 pagesComo Saber Si Su Sitio Es Seguroguessron2000No ratings yet